Тятя, тятя, наши сети притащили ВПО

Аннотация

Вредоносное программное обеспечение и способы противодействия ему имеют давнюю историю. С момента появления первых вирусов и до сегодняшних дней вредоносное программное обеспечение (ВПО) постоянно совершенствовалось от первых червей и вирусов, до сложных, многокомпонентных и масштабных систем, создаваемых при помощи Искусственного Интеллекта. Параллельно развивались и средства защиты от ВПО, пройдя путь от простых антивирусов с сигнатурным анализом, до сложных, многофункциональных систем защиты от продвинутых кибератак. Постоянная борьба снаряда и брони никогда не закончится, так давайте же посмотрим на современное состояние ВПО, средств защиты от ВПО и тенденций развития, как ВПО, так и средств защиты от него.

ИИ – искусственный интеллект.

Botnet – управляемая злоумышленником сеть зараженных машин.

Обфускация (запутывание) кода – процесс намеренного изменения программного кода для запутывания исследователей программного обеспечения с целью сокрытия истинных целей работы программы с сохранением функционала работы программы.

Антивирус – программное обеспечение, предназначенное для обнаружения, предотвращения вредоносного действия и удаления вредоносного программного обеспечения.

Sandbox или песочница – устройство контролируемого запуска и анализа программного обеспечения

EDR (Endpoint Detection and Response) – средство обнаружения и реагирования на целевые, сложные и длительные кибератаки на конечных точках (рабочих станциях, серверах, мобильных устройствах).

Введение

Хотелось бы начать эту статью с истории. На заре этого века группа экспертов сидела в офисе АДЭ (Ассоциации Документальной Электросвязи) и работала над документом, который потом стал называться «Базовой уровень информационной безопасности операторов связи». Кстати, интересно то, что этот документ в 2007 году был одобрен на уровне МСЭ-Т (Международного Союза Электросвязи), также известного как ITU-T, в рамках работы ИК-17. И вот в процессе работы этой группу возник вопрос, а как называть это самое, пресловутое «вредоносное программное обеспечение». Представитель одной уважаемой организации предложил все ВПО называть просто словом «вирус», но часть остальных экспертов почувствовала подвох. Ведь если все назвать «вирусом», то люди будут наивно думать, что «антивирус» — это средство от всех болезней. Так что предложение не прошло и термин ВПО вошел и в этот документ. И одним из причин несогласия с коллегой было именно то, что уже тогда термин ВПО охватывал множество разных вариантов вредоносов. Подробнее об их классификации и отличительных признаках мы поговорим чуть позже. А сейчас мы можем вернуться к базовым определениям.

Давайте быстро пробежимся по основам, и вспомним, что классическое определение обеспечения информационной безопасности говорит о триумвирате «конфиденциальность», «целостность», «доступность». Нарушить же его могут, по сути дела, два широких класса угроз – атаки типа «отказ в обслуживании», направленные против «доступности» и атаки типа НСД (несанкционированный доступ к данным, направленные против «конфиденциальности» и «целостности».

При этом современный мир гораздо разнообразнее наших классических определений. Давайте рассмотрим два практических момента. Первый из них напоминает детскую считалочку для запоминания цветов радуги: «Каждый Охотник Желает Знать Где Сидит Фазан». И вот сейчас этими фазанами является любое устройство, любым образом подключенное в сеть. Не важно, это компьютер, смартфон, умный телевизор, колонка или датчик системы управления умным домом. А охотниками тоже являются все, начиная от браузеров, и заканчивая агентами ИИ (искусственного интеллекта). Конечно же, все эти охотники преследуют разные цели. Поэтому, если мы говорим о сборе данных, таких как «где находиться», «что хочет купить», «что искал в сети» и тому подобном, это является нарушением конфиденциальности, но не обязательно говорит о вредоносности использования. А вот когда охотники хотят узнать данные банковских карт, пароли, паспортные данные, получить доступ к содержимому нашей электронной почты, то тут уже это нарушение конфиденциальности представляет собой реальную угрозу. Точно также, как нарушение целостности информации, например уничтожение данных на рабочих местах и их резервных копий, шифрование информации с целью получения выкупа, манипуляция записями в базе данных – тоже примеры однозначно вредоносного воздействия. Второй, обещанный практический момент, это то, что успешная атака типа «отказ в обслуживании» делает информационные системы или ряд связанных с ними активов просто недоступными для использования. Например, перестают работать определенные ресурсы в интернет, мобильные приложения банков, и тому подобное. В этом случае, уже не так важно, что сами данные не пострадали, так как проку от них в этом момент времени просто ноль.

Почему же мы написали, что современная жизнь многообразнее? Что бы лучше ответить на этот вопрос, давайте ответим на вопрос — как проще всего нанести ущерб? Это оказаться в том месте, где расположена интересующая злоумышленника информация, или откуда к ней может быть доступ. То есть задача номер один – это осуществить взлом ряда систем для проникновения на них. После этого уже можно данные воровать, уничтожать и заниматься прочими гадостями. Теперь давайте очень бегло посмотрим на структуру современного ВПО. Сразу скажу, и многочисленные исследования это подтверждают, что рынок ВПО, включая его разработку, продажу и сопровождение – огромен! Некоторые сравнивают его по размеру с общим рынком разработки легитимного ПО. При этом он эволюционирует гораздо стремительнее, просто по той причине, что защитники тоже не дремлют и постоянно разрабатывают новые средства для идентификации и противодействия атакам с использованием ВПО.

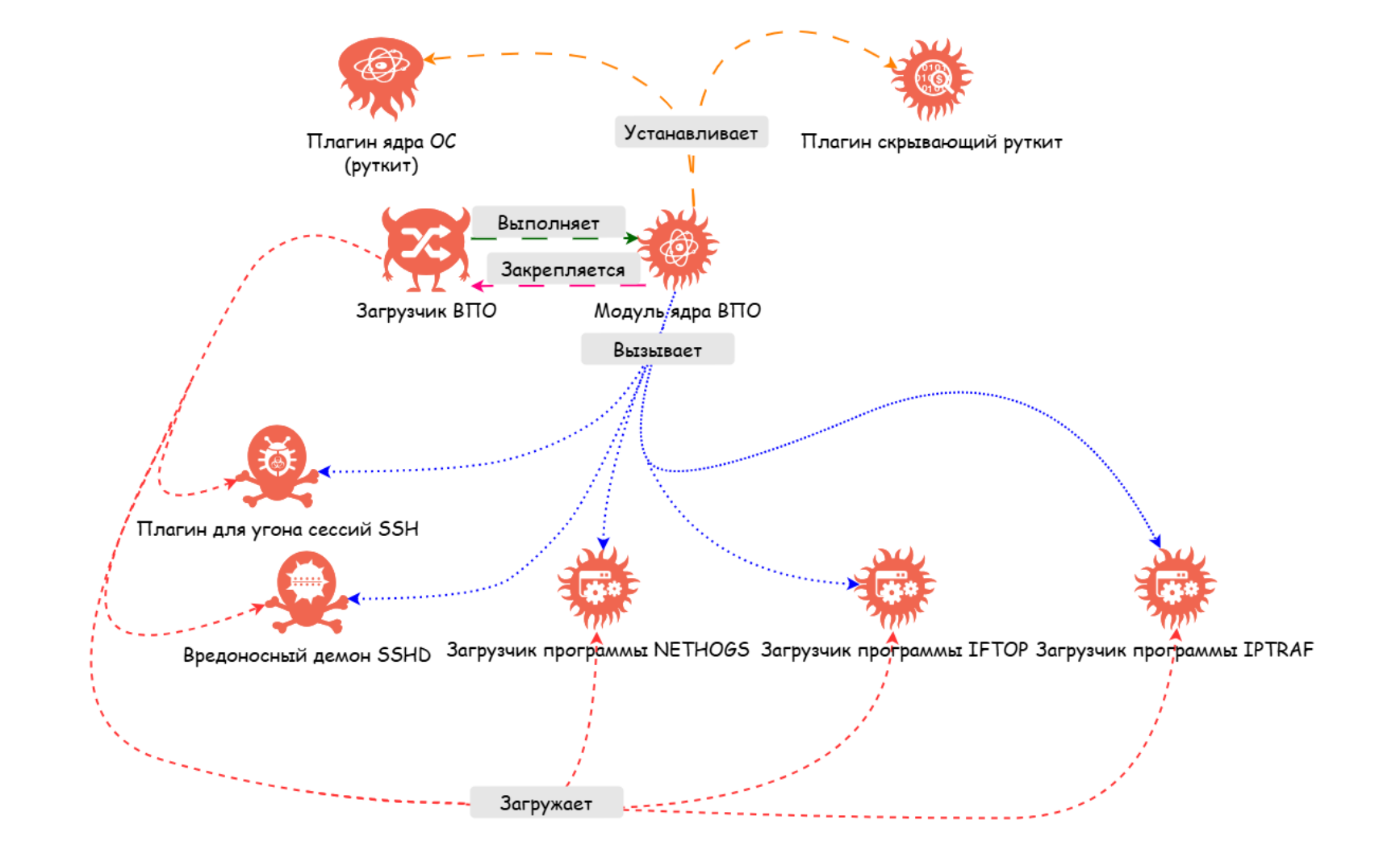

Но назад к структуре. Современно ВПО является модульным и централизованно управляемым. В качестве его основных компонент можно выделить модуль проникновения на устройство, например рабочее место пользователя или умный домашний телевизор. В том случае, если это просто устройство, то, обычно, это происходит через уязвимости, присутствующие в системном или прикладном ПО. Если же это устройство, за которым сидит человек, то задача упрощается – в дополнение к различным уязвимостям начинают работать и «человеческие факторы», такие как доверчивость, безалаберность, любопытство и прочие. Ими как раз и пользуются злоумышленники для распространения ВПО, например, через фишинг в электронной почте, социальные сети, мессенджеры и прочее. Потом это ВПО пытается закрепиться на устройстве – подменяет файлы, пишет себя в реестр, и другими подлобными методами.

Рис. 1. Модульная архитектура ВПО.

Рис. 1. Модульная архитектура ВПО.

Следующая стадия – установление связи с центром управления, а то и с распределенной сетью управления. Причем и тут ВПО непрерывно эволюционирует. От собственных центров управления и использования простых протоколов злоумышленники перешли к использованию службы имен DNS, зашифрованным каналам, размещения центров управления у глобальных облачных операторов, и многому другому. А дальше в дело вступает процесс получения модуля нанесения ущерба от этого самого центра управления. Кстати, я тут еще упустил модуль дальнейшего распространения по другим узлам – он тоже есть. Но назад к модулю нанесения ущерба – он может быть разным и поставляется на устройство в зависимости от задачи. Например, в данный момент злоумышленник хочет собрать максимум информации, включая файлы, пароли, записи экрана и тому подобное. Потом он, например, зашифровать данные и запросить выкуп. Ну а потом решает уничтожить все, максимально скрыв свои следы. И, на самом деле, возможны любые комбинации вредоносного воздействия. Обратите внимание, я много раз упомянул слово «модуль». Именно потому, что современное ВПО имеет модульную структуру и позволят легко сочетать и комбинировать все свои компоненты. Именно это и делает его настолько эффективным, регулярно обходящим самые современные механизмы защиты, и человек ему в этом в помощь.

Все, что Вы знали или не знали о различных видах malware

(классификация и отличительные признаки различного ВПО).

Давайте посмотрим на модули ВПО, те самые атомарные единички, из которых может состоять ВПО.

Компьютерный вирус

Древнейшим представителем ВПО является известный практически всем компьютерный вирус. Компьютерный вирус, это самореплицирующаяся программа, которая прикрепляет саму себя к другим исполняемым файлам или программам для своего размножения. Компьютерному вирусу требуется участие пользователя для активации так, как он не умеет самостоятельно реплицировать сам себя или самостоятельно действовать, в отличие от других классов ВПО. Но, уже после активации – заражения компьютерный вирус способен внедрять свой код в другие программы, создавая в них свои копии для дальнейшего распространения. Код компьютерного вируса, обычно, имеет небольшой размер так, как содержит чаще всего код, который был разработан для нанесения вреда, ради которого он и был создан. Немаловажной особенностью компьютерного вируса является то, что ему нужен объект для заражения и как уже было сказано выше, это исполняемый файл или программа, или документ.

Для затруднения своей нейтрализации компьютерные вирусы используют различные техники сокрытия и методы, которые затрудняют их обнаружение антивирусным программным обеспечением. Эти техники и методы сокрытия включают в себя:

- изменение своего кода при каждом инфицировании, чтобы избежать обнаружения при помощи сигнатурного анализа антивирусным программным обеспечением,

- шифрование собственного кода для затруднения анализа такого кода и выявления шаблонов обнаружения,

- маскировкой себя под легитимный процесс или файл в операционной системе, что может позволить компьютерному вирусу избежать обнаружения при помощи поведенческого анализа,

- обфускацией кода для усложнения его чтения и анализа, как человеком, так и антивирусным программным обеспечением,

Необходимость активации компьютерного вируса человеком и зависимость его от объекта заражения – файла диктуют основные способы распространения компьютерных вирусов:

- при помощи загрузки и запуска компьютерного вируса из сети, чаще всего сети Интернет,

- при помощи открытия зараженного вложения в сообщении электронной почты или сообщении мессенджера,

- при помощи запуска компьютерного вируса с переносного носителя данных, такого, как USB флешка.

Как и свой биологический аналог – вирус, компьютерный вирус может причинить разнообразный вред отдельной машине и в компьютерной сети. В частости он может:

- удалить или повредить данные,

- сделать работу машины нестабильной,

- вызвать деградацию производительности машины или компьютерной сети, где зараженная машина находится,

- украсть персональные или конфиденциальные данные,

- вызвать повреждение аппаратного обеспечения машины.

Компьютерный червь

Следующим, не менее древним, представителем ВПО является компьютерный червь. Основное отличие компьютерного червя от вируса – возможность самостоятельного размножения в компьютерных сетях без какого-либо участия человека или программы, установленной на физической или виртуальной машине. Компьютерные черви используют уязвимости в программном обеспечении операционной системы и ее приложений для своего распространения и инфицирования еще не зараженных машин. Компьютерные черви могут распространяться по сети стремительно и быстро инфицировать незараженные машины. Возможности самостоятельного и быстрого распространения делают компьютерного червя хорошим кандидатом на распространение и доставку на зараженные машины другого ВПО. И позволяют быстро интегрировать зараженные компьютерным червем машины в управляемую злоумышленником сеть – ботнет.

Первоначальные каналы заражения компьютерным червем совпадают с вышеперечисленными способами, которые были рассмотрены для активации компьютерного вируса.

Для затруднения своего обнаружения и последующей нейтрализации компьютерные черви могут изменять свой код и поведение, чтобы избегать сигнатурного или поведенческого анализа и могут использовать шифрование и обфускацию кода для затруднения обнаружения и анализа, как человеком, так и средствами антивирусной защиты.

Быстрое заражение множества машин в сети компании компьютерным червем может привести к:

- значительному потреблению ресурсов зараженных машин и сети компании,

- краже персональной и корпоративной информации, чувствительных данных,

- повреждению и/или удалению файлов и данных,

- созданию зазоров в безопасности компании при помощи создания черных ходов, которые создают зазоры в безопасности компании,

- вовлечении множества машин компании в ботнет, который будет использоваться для злонамеренных целей,

- установки другого ВПО на машины компании.

Троянский конь

Еще одним представителем ВПО является троянский конь, который ведет себя, как и его древний, исторический прототип, благодаря которому грекам удалось взять неприступную Трою. Скрывая свою истинную сущность, троянский конь, маскируясь под легитимное программное обеспечение или безвредный файл, использует свои возможности мимикрии для обмана пользователей, чтобы побудить их установить троянского коня на свою машину. В отличие от компьютерных вирусов и червей, троянский конь самостоятельно не реплицируется, вместо этого, он использует взаимодействие с пользователем, в том числе и при помощи методов социальной инженерии для своего распространения, побуждая пользователя установить троянского коня на свою машину. В процессе установки троянский конь активирует свои вредоносные функции без взаимодействия с пользователем.

Для защиты от обнаружения средствами антивирусной защиты троянский конь может:

- использовать техники перехвата и изменения функций операционной системы, для эффективного сокрытия инфицированного файла или программы от пользователя и/или антивирусного программного обеспечения,

- изменять свой код при каждом новом инфицировании, чтобы затруднить обнаружение при помощи сигнатурного анализа,

- шифровать или обфусцировать свой код для затруднения обнаружения или анализа человеком или антивирусным программным обеспечением,

- встраивая себя в существующие процессы операционной системы, чтобы спрятать себя, слившись с обычной активностью операционной системы.

А основными способами распространения троянского коня являются:

- передача во вложениях электронной почты и мессенджеров,

- загрузка с фишинговых ресурсов и других ресурсов в сети Интернет,

- запуск с переносных носителей данных.

И как свой исторический прототип – компьютерный троянский конь может привести к:

- краже данных,

- повреждению файлов,

- получению контроля над зараженной машиной,

- созданию черного хода для обхода систем информационной безопасности компании,

- установки другого ВПО на зараженную машину.

Шифровальщик

Широко распространенный в последние годы тип ВПО. Который, чаще всего, используется для предотвращения доступа пользователей к их данным или машинам при помощи шифрования данных и/или операционных систем целиком, часто с последующим запросом на перевод значительных денежных средств за расшифровку зашифрованных данных злоумышленнику. Пострадавшим пользователям, обычно, предоставляются инструкции по оплате за расшифровку данных, часто, для сокрытия следов, в криптовалюте, в обмен на ключ для расшифровки данных. Выплата денег за получение ключа для расшифровки данных очень часто не дает никакой гарантии на то, что зашифрованные данные будут корректно восстановлены. Скорость и сложность современных методов шифрования затрудняет обнаружение шифровальщиков в течение основной, самой критичной фазы атаки – самого шифрования данных.

Для защиты от обнаружения средствами антивирусной защиты шифровальщик может использовать следующие методы:

- обфускация и переупаковка кода, добавление бессмысленного кода, шифрование собственного кода, чтобы сделать свой код нечитаемым и непонятным для вирусных аналитиков и антивирусного программного обеспечения,

- шифрация данных небольшими частями в течение длительного времени для затруднения обнаружения,

- использования техник внедрения в ядро операционной системы для сокрытия своего наличия в системе, путем сокрытия процессов шифровальщика из списка процессов операционной системы или маскировкой процессов шифровальщика под легитимный, доверенный процесс,

- отключением антивирусной защиты до момента обнаружения шифровальщика.

Чаще всего шифровальщик распространяется при помощи скачивания его с фишинговых или скомпрометированных сайтов в сети Интернет, или через вложения, в том числе и в виде ссылок, в сообщениях электронной почты или мессенджеров.

Шпион

Шпионское программное обеспечение, проникающее на машину тайно, для тайного сбора чувствительных данных, таких как учетные записи и пароли, персональных и конфиденциальных данных, отслеживания пользовательской активности при использовании браузера, создания скриншотов и записи экрана компьютера, записи нажатия клавиш клавиатуры (такой тип ВПО часто выносится в отдельный класс ВПО – клавиатурный шпион), а также для установки другого ВПО.

Для распространения шпионское программное обеспечение часто упаковывается вместе с инсталлятором легитимного программного обеспечения, появляясь при установке, как дополнительный компонент программы, безопасное вложение или инсталлятор другой программы для установки и часто устанавливаясь без какого-либо действия пользователя в подобных случаях. Также другими каналами распространения шпиона могут являться:

- фишинговые или злонамеренно созданные сайты с ссылками на скачивание легитимного программного обеспечения,

- вложения или ссылки в сообщениях электронной почты или мессенджерах.

А для защиты от обнаружения шпионское программное обеспечение может использовать следующие методы:

- скрытое выполнение своих операций, шпионское программное обеспечение часто работает в фоне, избегая любых видимых признаков своего присутствия в системе,

- сокрытие в легитимных приложениях, которые скачиваются с неофициальных ресурсов распространения программного обеспечения,

- использование подражания внешнему виду и поведению легитимного программного обеспечения,

- использование техник внедрения в ядро операционной системы для сокрытия своего присутствия в операционной системе, путем сокрытия процессов шпиона из списка процессов операционной системы или маскировкой процессов шпиона под легитимный, доверенный процесс,

- отключение средств защиты информации, чтобы гарантировать непрерывность своей работы и предотвратить свое обнаружение.

Мошенническое ПО

Мошенническое программное обеспечение маскируется под легитимные приложения, часто под программы – средства защиты информации, чтобы обманом заставить пользователей платить за несуществующие услуги или за угрозу раскрытия персональной информации. Мошенническое программное обеспечение часто объявляет себя, как антивирусная программа или расширение браузера, или другого приложения, которое выдает фальшивые отчеты о заражении системы, принуждая пользователя платить за программное обеспечение или сервисы для исправления проблемы, которые не существуют.

Помимо этого, мошенническое программное обеспечение может привести к:

- краже чувствительной информации, такой как учетные записи и пароли, данные банковских кард, персональных данных и конфиденциальной информации,

- к деградации производительности системы,

- установки другого ВПО.

Для защиты от обнаружения мошенническое программное обеспечение может использовать:

- обфускацию, переупаковку и шифрование собственного кода для затруднения обнаружения и анализа вирусными аналитиками и антивирусным программным обеспечением,

- изменением конфигурации системы для предотвращения удаления или отключения мошеннического программного обеспечения,

- использование техник сокрытия своего процесса от наличия в списке процессов операционной системы.

Rootkit

Руткит – вид ВПО, который предназначен для предоставления атакующему удаленного управления над атакованной системой или устройством путем предоставления ему привилегированного доступа и сокрытия его активности в атакованной системе. Руткит достигает этих целей путем модификации компонентов ядра операционной системы, делая невероятно трудным свое обнаружение и удаление.

Руткиты часто устанавливаются, как часть другого, легитимного программного обеспечения, часто используя уязвимости в программном обеспечении, как операционной системы, так и прикладного программного обеспечения, используя техники фишинга и социальной инженерии, которые принуждают пользователя к установке программного обеспечения в режиме использования повышенных привилегий пользователя (административный или root доступ).

После установки в операционной системе руткит может использоваться для:

- обеспечения атакующему скрытого, удаленного доступа к атакованной системе,

- установки и сокрытия другого ВПО,

- вовлечения машины в управляемую сеть зараженных машин – ботнет,

- кражи чувствительных, персональных, финансовых, конфиденциальных данных,

- отключения или обмана средств защиты информации на атакованной системе.

Руткит является одним из наиболее трудно определяемым и одним из наиболее опасных типов ВПО т.к. он работает на уровне ядра операционной системы и может вмешиваться и изменять работу не только прикладного программного обеспечения, но и самой операционной системы и установленных в операционной системе средств защиты информации при помощи перехвата и модификации вызовов Application Programming Interface (далее API), инструкции которых используются для взаимодействия прикладного программного обеспечения с операционной системой. А также при помощи прямой манипуляции объектов ядра напрямую изменяя внутренние структуры ядра, что позволяет обойти списки контроля доступа и предоставить неавторизованный доступ к ресурсам.

Backdoor

Черный ход или backdoor это вид ВПО, который тайно организует точку безопасного доступа к машине, программному обеспечению или сети, таким образом, чтобы обойти механизмы обычной аутентификации и меры защиты, разрешая неавторизованный доступ с повышенными привилегиями пользователя, такой, как доступ привилегированного пользователя или суперпользователя (с правами Администратора или root правами). Backdoor может быть намеренно оставлен разработчиками программного приложения или может быть случайно создан с использованием уязвимости, но чаще всего он устанавливается атакующими после компрометации системы для неавторизованного доступа и закрепления в системе.

При помощи backdoor атакующий может осуществить:

- кражу чувствительных данных, таких как учетные записи и пароли,

- кражу конфиденциальной и персональной информации,

- установку другого ВПО,

- дальнейшую компрометацию системы при помощи манипуляции настройками системы, отключением и удалением компонентов и файлов системы.

Для защиты от обнаружения backdoor может использовать:

- установку другого ВПО, такого, как руткит, для сокрытия своего присутствия в операционной системе,

- обфускацию и шифрование кода, а также маскировку под легитимные системные файлы или процессы для затруднения обнаружения и анализа вирусными аналитиками и антивирусными продуктами,

- использование защищенных, шифрованных каналов передачи данных между атакующим и скомпрометированной системой для слияния с обычными сетевыми соединениями, чтобы затруднить свое обнаружение в потоке легитимного трафика,

- использование соединений с легитимными платформами в сети Интернет для отправки команд и инструкций для выполнения, пряча свою активность среди обычной, пользовательской активности,

- удалять журналы системы и изменять конфигурацию системы для сокрытия своей активности и затруднения обнаружения компрометации системы,

- встраиваться в цепочку поставок на уровне производства аппаратного или программного обеспечения, чтобы стать частью доверенных компонентов, чтобы сделать свое обнаружение максимально сложным.

Dropper

Еще один тип ВПО – dropper, который используется для доставки ВПО на машину – жертву. За счет использования различных способов доставки себя на машину – жертву, таких как вложение в сообщении электронной почты или мессенджера, скачивание с скомпрометированных сайтов в сети Интернет или поставки в составе доверенного программного обеспечения, dropper, будучи установленным в систему без всякого взаимодействия с пользователем начинает загружать на машину – жертву различное ВПО по сценарию атакующего. Использование dropper для доставки ВПО на машину – жертву затрудняет обнаружение ВПО на скомпрометированной машине т.к. сам dropper, чаще всего, используется только для доставки ВПО на машину – жертву, а не для выполнения какого-то деструктивного воздействия на машину, что затрудняет его обнаружение. Для закрепления в атакованной системе dropper использует создание ключей реестра и/или задач в планировщике задач для своей повторной установки после перезагрузки системы. После успешной установки в скомпрометированной системе целевого ВПО, dropper может разрушить сам себя или удалить себя из скомпрометированной системы, оставляя выполнение вредоносных действий на установленное им ВПО.

Для затруднения обнаружения dropper использует шифрование или обфускацию своего кода для затруднения обнаружения вирусными аналитиками и антивирусным программным обеспечением, а также использует выполнение своего кода в памяти, вместо своего сохранения на диске, маскируясь под процессы легитимного программного обеспечения и/или используя попытки запуска и выполнения при старте операционной системы до запуска средств защиты информации.

Bootkit

Bootkit тип ВПО, который инфицирует загрузчик или другие предзагрузочные компоненты, такие как – главная загрузочная запись (Master Boot Record) или Unified Extensible Firmware Interface, выполняющиеся до загрузки операционной системы, для обхода средств защиты информации уровня операционной системы и/или уровня приложений, предоставляя атакующему глубокий, постоянный контроль на атакованной системой и позволяя атакующему оставаться незамеченным во время изменения функций операционной системы или перехвата данных, затрудняя свое обнаружение и удаление средствами защиты информации.

Чаще всего bootkit устанавливаются в систему с использованием внешнего, переносного носителя.

При помощи bootkit атакующий может:

- загружать на скомпрометированную систему другое ВПО,

- отключать или модифицировать средства защиты информации,

- красть конфиденциальную и персональную информацию.

Но, основной его функцией является обеспечение скрытого, постоянного доступа к скомпрометированной системе, который продолжит функционировать даже после замены дисков или переустановки операционной системы, делая свое обнаружение и удаление достаточно трудным.

Как мы можем видеть различные типы ВПО могут использовать похожие техники сокрытия своего присутствия в скомпрометированной системе. Часто один тип ВПО используется для доставки другого или для взаимодействия с ним с целью расширения возможностей атакующего, как на уровне скомпрометированной системы, так и на уровне распространения своего влияния на окружающие, еще не скомпрометированные им системы, с целью их захвата и объединения в сеть управляемых злоумышленником ресурсов – botnet для сокрытия центров управления, организации массовых и трудно блокируемых явных и скрытых атак, обеспечения различных, скрытых каналов доставки ВПО на машины – жертвы и обеспечения различных, тайных каналов для получения конфиденциальных и персональных данных со скомпрометированных машин.

В живой природе нам могут встретиться перечисленные виды ВПО, как в чистом виде, так и в виде симбиоза различных видов ВПО, собранные как в одном флаконе в виде вредоносных фреймоворков с различным функционалом, либо как набор атомарных микрофункций вредоносного инструментария атакующего, что и в том, и в другом случае предоставляет атакующему различные техники и тактики атак.

Давайте попробуем взглянуть на некоторые образцы ВПО, которые могут нам встретиться в живой природе.

Ах, какой «красавец», какой образец

(некоторые примеры частно встречающегося в настоящее время ВПО в живой природе)

Ранее мы разобрали основные типы ВПО. Но, какие шансы встретить определенный тип ВПО в живой природе? Какие типы ВПО чаще всего встречались в живой природе ранее? А какие чаще встречаются сейчас?

С одной стороны технологии создания ВПО, как и технологии создания другого программного обеспечения, развиваются стремительно. Можно смело говорить, что Искусственный Интеллект уже не просто делает первые шаги и используется, как один из инструментов для достижения целей атакующего, расширяя и автоматизируя кибератаки, делая их более сложными, персонифицированными и более трудными для обнаружения. Искусственный Интеллект уже используется для создания более убедительных персональных голосовых и видео дипфейков, для использования в сценариях социальной инженерии, генерации фишинговых страниц и писем, более таргетированных и реальных, заточенных под определенного пользователя или организацию, что повышает их шансы пройти антифишинговую защиту и убедить пользователя выполнить действия, необходимые злоумышленнику. В то же время, Искусственный Интеллект помогает создавать ВПО, которое динамически адаптируется к мерам безопасности делая обнаружение более сложным. Искусственный Интеллект помогает анализировать огромные объемы данных, находя в них интересующие атакующего зависимости и уязвимости по отношению к исследуемым им сетям и/или системам, взаимодействовать с потенциальными жертвами, собирая у них в режиме реального времени персональную и конфиденциальную информацию, чтобы обеспечивать и поддерживать более точные и стратегически масштабные атаки. А также позволяя ее более уменьшить порог входа и скорость выхода на «рынок» киберкриминала различных типов ВПО, используя Искусственный Интеллект для создания новых образов ВПО. Естественно, злоумышленники используют не обще – доступные модели Искусственного Интеллекта, а специальные модели со снятыми ограничениями по безопасности, которые позволяют генерировать фишинговые материалы, инструкции к эксплуатации уязвимостей и само ВПО, предоставляя к ним доступ по сервисной модели на теневых форумах и каналах. Такие модели Искусственного Интеллекта используются не только для создания ВПО, но и сокрытию кода уже существующего ВПО, генерируя множество новых образцов ВПО и участвуя в целевых атаках, как неотъемлемый элемент самого сценария атаки, с возможностью генерации кода ВПО или выполняемого им действия в реальном масштабе времени.

С другой стороны, если мы посмотрим на статистику трендов использования ВПО, за текущий год или более ранние годы, мы увидим, что в большинстве случаев, киберпреступники используют одни и те же семейства и типы ВПО. Мы можем зайти на страницу компании ANY.RUN со статистикой о наиболее часто используемых образцах ВПО [1] и увидеть, что в числе пятнадцати наиболее используемых семействах ВПО за прошедшие 365 дней будут следующие:

- Tycoon 2FA (набор для фишинга)

- Lumma (ВПО для кражи информации)

- EvilProxy (набор для фишинга)

- XWorm (троян)

- Mamba 2FA (набор для фишинга)

- AsyncRAT (троян с функцией удаленного доступа)

- Remcos (троян)

- Agent Tesla (троян)

- Amadey (ВПО для кражи информации)

- Stealc (ВПО для кражи информации)

- RedLine (ВПО для кражи информации)

- WannaCry (шифровальщик)

- Sneaky 2FA (набор для фишинга)

- DCRat (троян с функцией удаленного доступа)

- Quasar RAT (троян с функцией удаленного доступа)

- Emotet (троян)

А вот список из наиболее используемого ВПО с того же ресурса за 2021 год:

- Emotet

- Trickbot

- Formbook

- LokiBot

- Qbot

- NanoCore RAT

- RedLine

- AgentTesla

- QuasarRAT

- RemCosRAT

- AsyncRAT

- STRRAT

Как мы можем видеть, очень многие семейства ВПО присутствуют в статистике за 2024-2025 год, так и в статистике за 2021 год.

Аналогичную картину дают и другие исследования. Например, в статистике по трендам ВПО от 21 августа 2025 года от компании Positive Technologies [2] приводятся следующие данные по наиболее часто встречающимся в России семействам ВПО:

- AgentTesla

- SnakeKeylogger

- FormBook

- SteganoLoader

- Emotet

- Remcon

- Evilnum

- Lokibot

- Carbon

- Prometei

И в этой же статье мы можем видеть, что аналогичные семейства ВПО наблюдались и за 2023 – 2024 год. А основными способами заражения ВПО были электронная почта, компрометация рабочей станции и загрузка ВПО из сети Интернет.

Из этого можно сделать вывод, что не смотря на совершенствование технологий в создании ВПО, старые, проверенные образцы ВПО не потеряли своей актуальности у злоумышленников и разработчиков ВПО, а использование различных методов сокрытия и модификации кода у уже много лет известных образцов ВПО, о которых мы говорили выше, позволяет малыми усилиями создавать большой объем новых экземпляров ВПО для обхода средств защиты информации, в особенности тех, что основаны на сигнатурном анализе образцов программного обеспечения.

До чего дошел прогресс, вкалывают роботы, а рад ли человек?

(ботнеты и их роль в распространении ВПО).

Ботнет – сеть из подключенных к сети Интернет – устройств, компьютеров, ноутбуков, планшетов, телефонов и устройств интернета вещей (Internet of Things), инфицированных ВПО и удаленно управляемых различными злоумышленниками. Устройства подключенные к ботнет сети используются в скоординированных атаках на другие системы и сети, позволяя организовывать распределенные атаки в отказе от сервиса (Distributed Denial of Service), рассылать фишинговые и спам письма, красть чувствительную и конфиденциальную информацию с зараженных устройств, участвовать в распространении ВПО, использоваться в распределенных атаках по подбору учетных данных доступа к другим ресурсам в сети Интернет и использоваться в другой, злонамеренной активности.

Классический ботнет состоит из командного центра, часто состоящего из нескольких устройств, управляемого злоумышленниками, который управляет сетью зараженных устройств. Такие ботнеты считаются построенными по централизованной модели. Однако, использование пиринговых протоколов (Peer to Peer) для управления сетью зараженных устройств позволяет злоумышленникам строить более устойчивые сети из-за отсутствия единой точки отказа. А захват правоохранителями инфраструктуры такого ботнета не дает гарантии, что ботнет и его командный центр уничтожены и позволяет ботнетам возрождаться вновь через некоторое время, почти как птице «Феникс» из пепла.

Ботнеты используются злоумышленниками для автоматического распространения и установки ВПО, что может быть достигнуто при помощи автоматического поиска неисправленных уязвимостей на других системах, что позволяет автоматизировать эксплуатацию найденных уязвимостей, для получения доступа к новым машинам – жертвам и автоматического распространения на них, необходимого злоумышленнику ВПО.

Автоматизация атак, широкий охват по количеству зараженных устройств и их территориальному распределению, делает ботнет очень удобным инструментом для злоумышленников, позволяя быстро и эффективно заразить большое количество устройств без трудоемкой, ручной деятельности, что повышает эффективность атак, обеспечивает сокрытие злоумышленникам, затрудняет обнаружение и нейтрализацию сетей атак и распространения ВПО, которыми и являются ботнет – сети.

Следует отметить, что для создания ботнета злоумышленнику уже давно не нужно подготавливать свой собственный инструментарий, так как готовый ботнет можно купить на теневом рынке (dark web) и цены на данный товар не очень велики, от нескольких сотен до нескольких тысяч в долларовом эквиваленте, а экономическая выгода от его использования может покрыть злоумышленнику эти расходы менее чем за месяц использования ботнета. Часто владельцы ботнетов используют механизмы сервисных продаж, предоставляя доступ к управлению ботнетом на некоторый период времени за умеренную плату, что еще больше снижает порог входа и затраты для атакующих. Часто злоумышленнику вообще не нужно покупать или получать доступ к ботнету, ему достаточно арендовать его использование для распространения своего ВПО и/или организации атаки на какое-то время и это то же уменьшает издержки злоумышленников и повышает доходность от атак.

«Тенденция, однако»

(ботнеты и ВПО, взгляд в будущее).

Кратко рассмотрев основные виды ВПО и его взаимодействие с ботнет сетями для осуществления злонамеренной деятельности можно сделать некоторый прогноз на ближайшее будущее.

В ближайшем будущем ожидается рост атак, управляемых и создаваемых при помощи Искусственного Интеллекта, с увеличением количества и качества создаваемых цифровых двойников (deepfake-ов) как в отношении отдельных лиц, так и в отношении группы лиц, с использованием различных каналов обмана пользователей, все больше используя социальную инженерию и фишинг, с увеличением доли фейковых сообщений, как текстового, так и аудио-визуального характера, созданных с привлечением Искусственного Интеллекта, что еще больше осложнит дифференциацию и корректное обнаружение фейковой и корректной коммуникации между пользователями. Основной, и наиболее опасной угрозой из мира ВПО останется шифровальщик, предоставляемый злоумышленникам по сервисной – подписочной модели, распространяющийся через ботнет сети или при помощи прямой продажи, или создания по запросу на теневом рынке, обеспечивая все более сложные типы атак, подобные атакам на цепочку поставок с использованием еще не известных уязвимостей в стороннем ПО или инфраструктуре. Трояны удаленного доступа также останутся на вершине предложений ВПО, предоставляя возможности по удаленному доступу и распространению другого ВПО на целевые машины и сети организаций, а также и краже данных, вытесняя долю типового ВПО для кражи данных из общего объема ВПО. Представленное на теневом рынке и в живой природе ВПО будет пересобрано разработчиками ВПО для поддержки современных технологий программирования, получивших развитие в последние годы, а также для обхода современных средств защиты, включая, в основном, средства защиты от известного на данный момент ВПО – такого, как традиционные антивирусные средства и средства защиты, полагающиеся, в основном, на статические средства анализа ВПО, такие как сигнатурный анализ и анализ с использованием YARA-правил.

Ботнет сети, как и ранее, будут увеличивать свой рост по охвату зараженных машин и соответственно мощности производимых ими атак, значительно увеличивая долю ботнетов, созданных с применением Искусственного Интеллекта, позволяя ботнетам становится более интеллектуальными и автономными, позволяя им адоптироваться под возможности современных средств защиты информации для обеспечения более сложных и комплексных атак. Также ботнеты будут активно использовать резидентные IP адреса и прокси сервисы, состоящие из IP адресов домашних пользователей и домовых сетей, для затруднения обнаружения и обхода механизмов защиты, основанных на списках IP адресов, в том числе и геораспределенных.

«И вновь продолжается бой …»

(методы и способы борьбы с ботнетами и ВПО).

Кажется в этом недружелюбном и опасном мире, с засилием ВПО и ботнетов, сложно, что-то предоставить для защиты себя, организации, в которой работаем, от проникающего, вредоносного воздействия ботнетов и ВПО. Однако, не стоит посыпать голову пеплом и прятать, как страус голову в песок. На любую меру воздействия всегда есть адекватный ответ. Давайте посмотрим, что нам поможет защититься ВПО в наших сетях и на наших компьютерах.

Традиционным и много лет известным, практически всем, в мире ИТ, и не только, средством защиты от ВПО являлся антивирус. Который хорошо находил известные ему угрозы, используя:

сигнатурный метод, основанный на отпечатках известных вредоносов, например по хешам файлов ВПО, полным или частичным, или повторяющимся шаблонам кода ВПО,

эвристический метод, основанный на поисках характеристик и поведения, свойственного и общего для многих типов ВПО, позволяющий находить потенциально вредоносный код, даже, если его сигнатура отсутствует в базе,

поведенческий анализ, который используется для анализа текущей активности программ и файлов, находя неизвестное ВПО по его поведению, например по попыткам изменения критичных системных файлов, репликации самого себя или выполнения других действий, характерных для ВПО.

Однако, для борьбы с современным ВПО одних только антивирусных средств в настоящий день уже недостаточно. Современное вредоносное программное обеспечение разрабатывается с учетом механизмов его обнаружения и противодействия. На теневых ресурсах разработчики ВПО могут проверить работу своих образцов ВПО, на возможность их обнаружения средствами защиты информации и предпринять меры по нейтрализации обнаружения, скрывая свой код при помощи шифрования, запутывания, добавления мусорного кода, внесения механизмов обнаружения и нейтрализации средств защиты информации, такой как антивирусы и вовлечения в атаку самого слабого звена информационной безопасности – человека, оператора той самой машины – жертвы, на которую, в данный момент, и нацелено ВПО злоумышленника. Антивирусные средства защиты хорошо работают с известными им угрозами и хорошо дополняют другие средства защиты информации, такие как песочницы (Sandbox) – устройства контролируемого запуска и анализа программного обеспечения и средства обнаружения и реагирования на конечных точках (Endpoint Detect and Response), в части нейтрализации ВПО, которые используются, как защитные средства на основных каналах распространения ВПО: электронной почте, мессенджерах и конечных устройствах (рабочих станциях, серверах, ноутбуках, мобильных устройствах и т.п.). Но, антивирусные средства часто пасуют перед неизвестными им образцами ВПО или перед неадекватными угрозе, но понятными по сценарию атаки действиями пользователей, а также при использовании атакующим инструментария операционной системы и/или прикладного программного обеспечения, подписанного и, следовательно, легитимного с точки зрения антивирусного средства программного обеспечения, которое уже захвачено атакующим или подпись легитимного программного обеспечения используется мимикрирующим под него инструментарием атакующего.

Для закрытия этих, не обнаруживаемых антивирусными средствами угроз можно использовать несколько решений:

устройства контролируемого запуска и анализа программного обеспечения – песочницы (Sandbox),

Средства Обнаружения и Реагирования на конечных точках (Endpoint Detect and Response).

Что из себя представляет песочница (Sandbox)? Это изолированное, управляемое виртуальное окружение, которое используется для тестирования и анализа потенциального ВПО без воздействия на операционную систему и приложений, а также сетевое окружение той машины, где запускается данное виртуальное окружение. Песочница позволяет запустить внутри виртуальной машины подозрительный файл, который передается ей другими средствами сетевой защиты, например межсетевым экраном, расположенным на периметре организации или внешним почтовым сервером, расположенным в демилитаризованной зоне, или при помощи агента EDR с машины в локальной сети организации или расположенной удаленно от нее. После запуска переданного песочнице удаленного файла, песочница отслеживает его поведение, идентифицирует наличие или отсутствие вредоносной активности после его запуска, эмулирует действие пользователя при помощи порождения событий от клавиатуры и мыши, для активации возможного вредоносного воздействия исследуемого образца, эмулирует быстрое течение времени при анализе образца, позволяя активировать ВПО, срабатываемое с задержкой по времени, а также создает приманки, которые могут спровоцировать образец на выполнение вредоносной деятельности. После всестороннего анализа исследуемого образца, песочница выдает вердикт о вредоносности или безопасности исследуемого образца и передает безопасные образцы конечным пользователям, которые его ожидают, а в случае ВПО, позволяет забрать его на исследование вирусным аналитикам.

Средства обнаружения и реагирования на конечных точках (EDR) позволяют осуществлять постоянный мониторинг конечной точки, собирать с нее и анализировать постоянно и в реальном масштабе времени необходимые данные для идентификации ВПО и реагирования на его деструктивные действия, не позволяя заразить конечную точку неизвестным и известным ВПО, а также дать ВПО возможность распространения по инфраструктуре. При помощи использования поведенческого анализа, машинного обучения и Искусственного Интеллекта, EDR может обнаруживать сложные атаки, которые может пропустить антивирус, позволяя увидеть ВПО на конечной точке, предотвратить его деструктивную деятельность и восстановить работу конечной точки, приведя ее к состоянию, предшествующему заражению ВПО. Причем данная защита работает вне зависимости от того находится ли конечная точка внутри периметра организации или вне его, удаленно, EDR защитит конечную точку от деструктивного воздействия ВПО.

Следует отметить, что все три рассмотренных выше средства защиты информации: антивирус, песочница и EDR очень хорошо работают вместе друг с другом, позволяя закрыть все основные, рассмотренные ранее каналы проникновения ВПО на конечные точки и в организации, дополняя друг друга своими возможностями по защите от ВПО и обогащая найденной информацией об угрозах со стороны ВПО, что позволяет выстроить крепкую и эшелонированную защиту от ВПО.

Последним и самым важным элементом любой системы безопасности является человек. Так, как именно его действия или бездействия могут привести к негативным последствиям, связанным с заражением и проникновением ВПО на устройства пользователя и в организацию. Поэтому одними лишь техническими средствами защиты информации обеспечить защиту от ВПО невозможно. Не технические средства защиты от ВПО фокусируются на пользовательском поведении и постоянном обучении пользователей по предотвращению заражений, что включает в себя скептическое и осторожное отношение к открытию электронных писем от известных и особенно неизвестных отправителей, что включает в себя отказ от бездумных переходов по приложенным к письмам ссылкам или бездумному открытию вложенных в них документов. Такое же поведение касается и использования сети Интернет, что включает в себя отказ от скачивания любых файлов с неизвестных ресурсов, переходов по подозрительным ссылкам и обращениям к фишинговым ресурсам, на которые пользователь попадает по собственной невнимательности к внешнему виду известного сайта и/или его адресу. Использование строгих парольных фраз, безопасное хранение и резервирование важной и критичной информации, своевременное обновление средств защиты информации и их баз решающих правил, установленных программ и операционной системы, аккуратное использование небезопасных общественных беспроводных сетей, без передачи по ним критичной или чувствительной информации, такой как учетные записи и пароли при подключении к сайтам и шлюзам удаленного доступа, позволяет повысить защищенность отдельного пользователя, а значит и всей организации, в которой он работает.

Заключение

Теперь, возвращаюсь к началу статьи, становится понятно, что классический антивирус – это точно не средство защиты от современного ВПО. Какие же еще подходы можно обсудить для реальной защиты от него, кроме тех, что обсуждались выше? Первый, широко используемый в настоящее время, и показывающий хорошие результаты – резервное копирование данных и систем. При этом его надо выполнять регулярно, возможно в несколько хранилищ, соблюдая версионность и обеспечивая защиту копий, а то ВПО «любит» найти эти самые копии, и их зашифровать или уничтожить. И обязательно надо проводить «боевое» тестирование восстановления. А то окажется, как часто бывало и еще не раз будет: «Чисто было на бумаге, да забыли про овраги» (с) Лев Николаевич Толстой. Если же все работает – то основная задача обеспечения защиты информации выполнена. Как минимум с точки зрения ее целостности и гарантированного времени восстановления доступности.

Второй, важный момент, это активное использование аналитики угроз. Обмен информацией об угрозах (TI – Threat Intelligence), включая IOC (индикаторы компрометации), это та область, где взаимодействуют практически все компании, реально занимающиеся защитой от угроз. Даже если они конкурируют в продуктах и технологиях. Поэтому, после обнаружения нового ВПО, информация о нем достаточно быстро становиться известной. Эта информация может включать и соответствующие хеши, и информацию о центрах управления, и признаки его присутствия, и даже информацию о группировках, его использующих. Таким образом, если используемые средства защиты информации активно используют TI, то это существенно повышает их эффективность при защите от ВПО. При этом, в корпоративной среде, можно и нужно активно пользоваться разрешающими списками. А именно – внедрение подхода «все что не разрешено, то запрещено», этом может касаться и файлов на рабочих местах пользователей и процессов на серверах, и доступа к внешним ресурсам Интернет. То есть такой TI не про плохое, а про хорошее. Мы уже обсуждали с вами выше, что ВПО крайне многообразно и стремительно эволюционирует. В отличие от используемых нами служебных ресурсов, систем и прочего программного обеспечения. И одним из сценариев защиты является именно разрешение использования известного хорошего, отслеживание возникающих блокировок, их анализ на предмет того, была ли это попытка легитимного действия, и, если необходимо, адаптация разрешающих списков.

И, как уже обсуждали выше, третий, один из важнейших элементов борьбы с ВПО – это защита слабейшего элемента, а именно человека. Пока мы готовили эту статью, одному из авторов в телеграм, в чат, который посвящен уже прошедшему выезду детей в летний лагерь в 2022 году, пришел файл с именем “Фотографии.apk”. Что-то удержало его от попытки открыть этот файл, и заставило позвонить человеку, от чьего имени он был размещен. Причем позвонить не через Телеграм, а по обычному телефону. Можно посчитать это профессиональной паранойей, но лучше потратить пару минут на проверку, чем потом разбираться с тем, что твой телефон контролируют другие люди. Причем злоумышленники хорошо синхронизируют свои действия с ожидаемыми событиями. Когда наступает дата выставления налогов, люди начинают получать на почту «налоговые уведомления», когда планируется повышение пенсий, люди получают на почту письма от «Пенсионного фонда», и тому подобное. Именно поэтому важно обеспечивать не только реактивное уведомление людей, а и проактивное. Тут как раз нам и поможет ранее обсуждавшаяся аналитика угроз. И на должна использоваться не только для повышения эффективности работы средств защиты информации, но и для своевременного уведомления людей.

А закончить эту статью хотелось бы тем, что, видимо, мы никогда не сможем избавиться от ВПО. Скорее мы будем говорить о том, что оно будет эволюционировать еще стремительнее, будучи первым в адаптации под свои задачи самых современных технологий, например искусственного интеллекта. Что может быть прекраснее, чем сразу заложить «точку входа» в генерируемый код? При этом мы надеемся, что качественная реализация подходов, описанных выше, в том числе подразумевающая совместную работу индустрий, позволяет нам сформировать другой ИИ, а именно Искусственный Иммунитет для эффективного противостояния угрозам, реализуемых с использованием разнообразного ВПО.

Список литературы:

[1] — https://any.run/malware-trends/ дата просмотра – 01.10.2025 г.

[2] — https://ptsecurity.com/ru-ru/research/analytics/trendy-v-razvitii-vredonosnogo-po-i-ego-rol-v-kiberatakah/#id1 дата просмотра – 02.10.2025 г.

Об авторах:

Кадер Михаил Юрьевич – ООО «Юзергейт», Российская Федерация, Москва

Сивенков Алексей Владимирович – ООО «Юзергейт», Российская Федерация, Москва

Скачать статью: Тятя, тятя, наши сети притащили ВПО