Безопасность веб-приложений в корпоративной среде: возможности и риски

Бурная и отчасти вынужденная цифровизация нашей жизни привела к росту числа используемых в организациях веб-приложений и создала новые угрозы информационной безопасности. Как держать риски ИБ под контролем и могут ли облачные платформы в этом помочь?

Кризис ускоряет изменения

В последние годы трудно найти отрасль экономики, в которой не использовались бы веб-приложения, а за время пандемии их роль в профессиональной и бытовой среде многократно возросла. Даже компании, чья деятельность напрямую не связана с товарами, услугами и финансовыми транзакциями, перестроили работу с прицелом на онлайн, обновили веб-сайты и обзавелись мобильными приложениям. Вероятно, скоро не останется ни одной области человеческой деятельности, которая не имела бы веб-интерфейса. Стремительная цифровизация заставляет компании и учреждения заново открывать для себя IT, пересматривать подходы к организации процессов и обновлять инструментарий для их автоматизации. Новой нормой стало расположение большей части корпоративных систем вне офиса. Новой инфраструктурой для создания и масштабирования веб-приложений стали облачные платформы.

Фраза “The Network is the Computer”, сказанная в середине 80-х сотрудником Sun Microsystems Джоном Кейджем, идеально описывает сегодняшнюю реальность, в которой компании могут предоставлять и использовать десятки внешних веб-приложений и не иметь ни собственного дата-центра, ни даже сервера в офисе.

С начала коммерциализации Интернета компании столкнулись с потребностью быстро создавать и улучшать цифровые сервисы. В условиях глобальной конкурентной среды гонка за новыми функциями и дефицит разработчиков оставляют мало времени и ресурсов, чтобы системно заниматься устранением уязвимостей и обеспечением сохранности данных. Во многих компаниях ИБ (информационная безопасность) конфликтует с бизнесом за ресурсы и воспринимается как препятствие для развития. Поэтому зачастую безопасности уделяется недостаточно внимания, а реакция на угрозы следует, когда жертва злоумышленников уже оказывается в новостях.

Удобство или безопасность?

Размытие границ между Интернетом и корпоративной сетью увеличивает зависимость внутреннего IT-хозяйства компаний от внешнего мира, а вместе с этим повышает риски кибербезопасности. Чтобы вести деятельность в глобальном масштабе Интернета, компаниям приходится пересматривать стратегии безопасности и экстренно наращивать компетенции в сфере ИБ. Каждое преимущество может иметь обратную сторону, поэтому главная цель любой ИБ-стратегии – определить разумный баланс между удобством и безопасностью.

Существенное влияние на него оказывают два фактора – удаленная работа и проникновение в корпоративную среду публичных веб-приложений.

Удаленная работа

От глубоких изменений в рабочих отношениях не скрыться, даже если вы работаете не в IT-компании. Удаленная работа, которая до пандемии воспринималась передовыми руководителями как средство привлечения квалифицированных сотрудников, в период локдаунов для многих компаний стала единственным способом продолжить деятельность.

Масштабный тест-драйв доказал способность распределенных команд делать сложные проекты – от съемок сериалов до проектирования космических кораблей. Это означает, что спрос на платформы для совместной работы и средства коммуникаций для организаций будет нарастать, как и головная боль ИБ-подразделений.

Если раньше возможности «удаленки» сводились к доступу к корпоративной почте, то сегодня сотрудникам требуется обеспечить доступ к приложениям (интранету, CRM, хелпдеску и пр.) из любого места, где есть подключение к Интернету.

Ситуация усложняется многообразием используемых сотрудниками устройств и необходимостью поддерживать остаточно высокий уровень «цифровой гигиены» при их использовании.

Публичные веб-приложения в корпоративной среде

Сервисная модель использования ПО (SaaS, Software-as-aService) позволяет компаниям-потребителям экономить на разработке, поддержке и эксплуатации приложений, а провайдерам подобных услуг – осваивать глобальные рынки. Неслучайно рыночная оценка одной из самых известных компаний в SaaS-сегменте Salesforce CRM составляет более 200 млрд долларов. Компании из самых разных секторов экономики – от Visa до Starbucks – становятся сервисными платформами и предоставляют партнерам и заказчикам возможность взаимодействия с их собственными системами через веб. Широкое распространение получила интеграция веб-платформ с использованием интерфейсов программирования приложений (API, Application Programming Interface). Такие интерфейсы базируются на протоколе HTTP и позволяют обмениваться данными и встраивать необходимые функции веб-платформы в систему заказчика. Публичные веб-приложения осуществляют критичные транзакции и аккумулируют конфиденциальные данные. Потенциальный ущерб от потерь данных и прерываний работы таких сервисов велик, и ставки непрерывно растут.

Идентифицируем риски

Широкое использование публичных веб-приложений и удаленная работа повышают продуктивность сотрудников, но осложняют защиту информации в компаниях. Цели, описываемые классической триадой «конфиденциальность — целостность — доступность», накладываются на приоритеты бизнеса, которому важны удобство инструментов, возможность быстрого наращивания ресурсов при росте нагрузок и контроль бюджетов. В достижении этих целей важно соблюсти баланс. С одной стороны, обеспечение ИБ не должно сводиться к чисто формальному набору мероприятий, проводимых в параллельном для бизнеса мире. С другой стороны, оно не должно подрывать эффективность компании и блокировать работу сотрудников.

Важно учесть реальные потребности пользователей: в организациях с драконовскими запретами большая часть задач решается с помощью «теневого IT» — внешних облачных дисков, публичных емейлов и пр.

Обеспечение ИБ для веб-приложений следует традиционной схеме, первый шаг которой – идентифицировать угрозы, определить проблемы безопасности и уязвимости. Универсальный рецепт для этого вряд ли возможен, поэтому я бы хотел выделить следующие риски:

- минимизация уязвимостей на этапе разработки и интеграции ПО;

- контроль прав доступа к системам;

- учет рисков воздействий на интернет-инфраструктуру.

Безопасность ПО на уровне дизайна

Современная веб-разработка, как правило, не начинается с нуля, а представляет собой интеграцию готовых фреймворков, библиотек и микросервисов. Важно понимать исходный состав ингредиентов на протяжении всего жизненного цикла разработки веб-приложения и принимать меры, чтобы уменьшить вероятность появления уязвимостей. Правильный подход на этапе дизайна ПО позволит снизить цену защиты в будущем.

Как системно подойти к учету рисков при создании веб-приложения? Основой любой системы информационной безопасности является модель угроз. Она формализует предметы беспокойства – то есть критичные функции приложения, потенциальные источники и способы реализации угроз – и помогает оценить возможный ущерб, а также выбрать меры по его предотвращению.

Отправной точкой для знакомства с основными угрозами и рисками ИБ веб-приложений считается список OWASP Top Ten, публикуемый некоммерческой организацией OWASP Foundation.

В основе списка лежат данные независимых исследований и отраслевых опросов о распространенности, сложности обнаружения и простоте эксплуатации уязвимостей веб-приложений.

Cписок OWASP не является исчерпывающим, а отражает только наиболее актуальные угрозы на момент составления рейтинга.

Документ обновляется каждые 3-4 года, последний апдейт был опубликован в 2017 году.

Топ-10 угроз безопасности веб-приложений OWASP

- Внедрение вредоносного кода (Injection)

- Недостатки аутентификации (Broken Authentication)

- Незащищённость конфиденциальных данных (Sensitive Data Exposure)

- Внешние сущности XML (XXE) (XML External Entities)

- Недостатки контроля доступа (Broken Access Control

- Некорректная настройка параметров безопасности (Security Misconfigurations)

- Межсайтовое выполнение сценариев (XSS) (Cross Site Scripting)

- Небезопасная десериализация (Insecure Deserialization)

- Использование компонентов с известными уязвимостями (Using Components with Known Vulnerabilities)

- Недостатки журналирования и мониторинга (Insufficient Logging and Monitoring)

owasp.org/www-project-top-ten

В числе других проектов OWASP Foundation – поддержание руководств по тестированию веб- и мобильных приложений The Web Security Testing Guide (WSTG) и Mobile Security Testing Guide (MSTG), которые содержат рекомендации по составлению модели угроз и выявлению уязвимостей приложений на этапах дизайна и эксплуатации.

Управление доступом: от защиты периметра к нулевому доверию

Традиционный подход к управлению доступом пользователей базируется на понятии периметра информационной системы и предлагает считать доверенными все действия пользователей, прошедших авторизацию и допущенных в некий внутренний контур. Классический пример – свободный доступ к интранету организации со всех офисных компьютеров. Такой подход может работать для однородных групп пользователей в «плоской» информационной среде. В текущей реальности приложения могут сочетать собственный код и функции внешних платформ, поддерживать сложную систему прав доступа и использовать серверные ресурсы в разных частях света. К примеру, маркетплейс может предусматривать десятки пользовательских ролей для собственного персонала, мерчантов и подрядчиков, поддерживать авторизацию покупателей с профилями в Google, Facebook, VK, взаимодействовать по API с внешними платежными шлюзами, использовать рекомендательный движок собственной разработки. При этом он может арендовать вычислительные ресурсы у облачных провайдеров, а скрипты и картинки доставлять с помощью CDN. В «сложносочинённых» IT-средах сложность реализации подхода, основанного на защите периметра, делает его практически неприменимым.

Концепция «нулевого доверия» (Zero Trust), предложенная аналитиками Forrester Research более 10 лет назад, сегодня предлагает альтернативный подход к организации доступа к приложениям. В этой концепции привилегии пользователя не определяются его местоположением, а непрерывно находятся под сомнением и проверяются путем аутентификации и авторизации каждой пользовательской сессии. Внедрение архитектуры Zero Trust делает ненужным использование VPN и позволяет сотрудникам использовать внешние веб-приложения на облачных платформах без потерь производительности. Сервисы доступа к приложениям на основе Identity-aware-Proxy, наряду со средствами многофакторной аутентификации, поддерживают Google, Akamai и другие облачные вендоры.

Так ли надежна интернет-инфраструктура?

Глобализация IT-операций заставляет компании задумываться о надежности Интернета. Бесперебойная работа веб-приложения невозможна, если опорная интернет-инфраструктура испытывает недостаток ресурсов или если нарушено функционирование сетевых служб и протоколов. В качестве ключевых рисков в отношении интернет-инфраструктуры можно выделить DDoSатаки (Distributed Denial of Service) и нарушения маршрутизации пользовательских запросов.

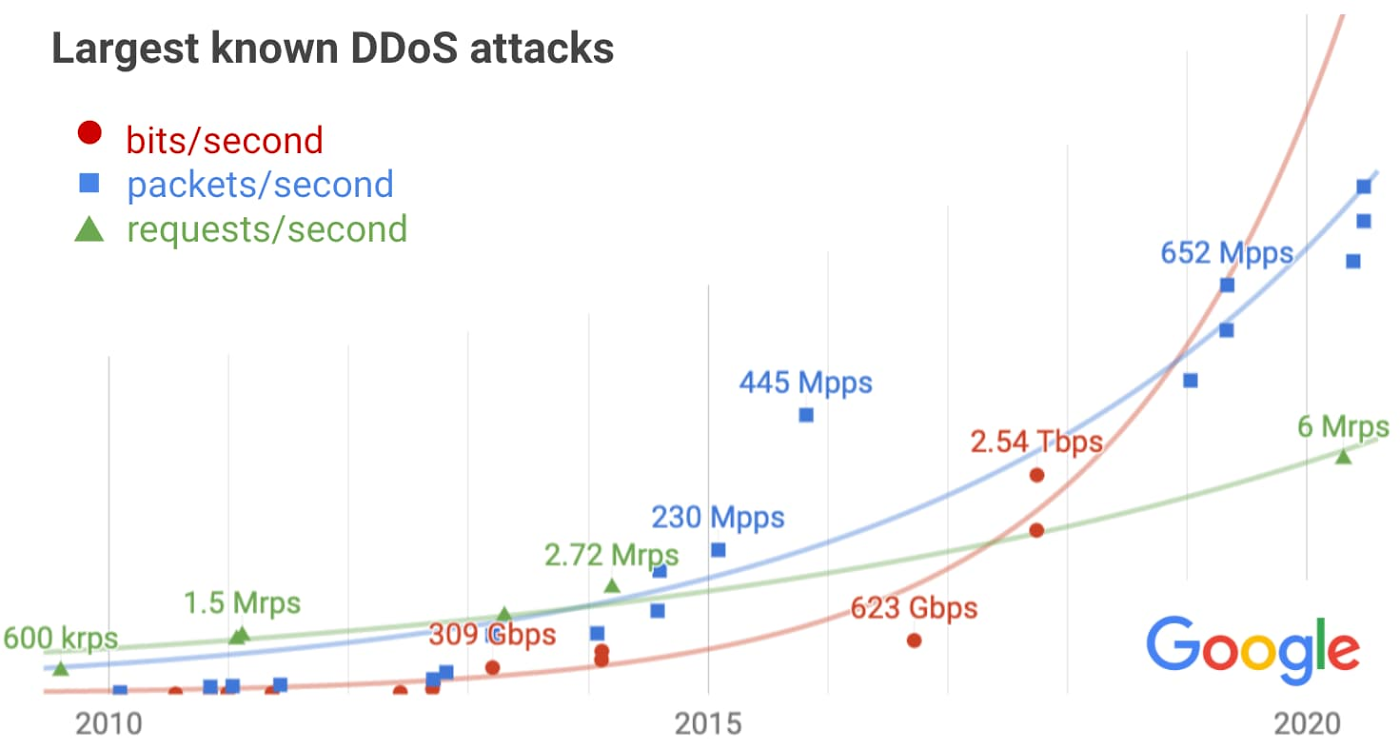

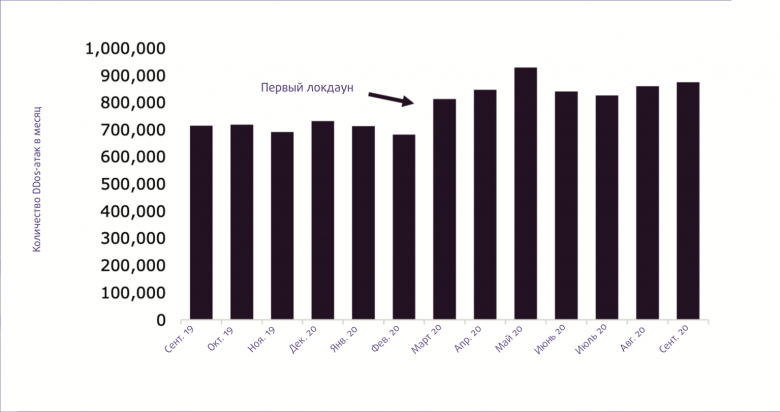

Широкая экспозиция веб-приложений в публичной сети влечет угрозу стать объектом DDoS-атак. Слабо защищенные компьютеры и другие интернет-устройства становятся мишенью распространителей вирусов и других злоумышленников. Объединившись в ботнет, такие устройства представляют собой сотни тысяч «заряженных ружей», способных сработать по сигналу и направить зловредный трафик на атакуемое приложение. В результате переполняются каналы связи, заканчиваются ресурсы серверов и приложение оказывается недоступным. Детектирование и блокировка DDoS-атак осложняется распределенным характером источников трафика, каждый из которых по отдельности может выглядеть как легитимный пользователь. Ежегодно регистрируются десятки тысяч DDoS-атак, а крупнейшие известные DDoS-атаки превышают терабитные значения.

Рисунок 1. Крупнейшие известные DDoS-атаки.

[Источник: https://cloud.google.com/blog/products/identity-security/identifying-and-protecting-against-the-largest-ddos-attacks ]

Поддержка собственной системы защиты от DDoS-атак требует больших инвестиций в оборудование, софт и компетенции команды ИБ. К счастью, защита от DDoS широко доступна как сервис облачных провайдеров и ISP – об этих возможностях ниже.

Среди протоколов и систем, отвечающих за маршрутизацию пользовательских запросов к веб-приложению, наиболее значимые угрозы связаны с DNS и BGP.

Доступ практически к любому веб-сайту начинается с DNSзапроса. Система DNS (Domain Name System) отвечает за преобразование доменных имен в IP-адреса путем обращений к иерархической системе серверов, хранящих доменные записи.

После 30 лет существования многие представляют себе DNS как идеально отлаженную систему, все уязвимости которой давно ликвидированы.

Реальная сложность настройки DNS может стать сюрпризом для администратора веб-приложения. Берт Хубер, автор популярного свободного ПО PowerDNS, отмечает, что текущий стандарт системы описывается в 185 документах RFC, и сравнивает его с верблюдом, перегруженным функциями и расширениями.

В обычной практике администраторами настраивается малая часть этих функций — и важные моменты приватности и защищенности обмена с DNS-серверами часто остаются без внимания.

Неудивительно, что неправильная конфигурация является основной причиной инцидентов ИБ, связанных с DNS. Перехват управления авторитативным сервером зоны или резолвером, а также подмена содержимого ответов DNS-серверов в результате атаки типа Man-in-the-Middle позволяют злоумышленникам перенаправить пользовательские запросы на зловредный вебресурс, чтобы впоследствии внедрить вредоносное ПО или похитить пользовательские данные. Усугубляет ситуацию то, что корпоративные межсетевые экраны, как правило, не блокируют DNS-трафик, и сама система DNS может стать мишенью для DDoS-атак или каналом утечки чувствительной информации из сети компании.

Протокол BGP, применяемый для обмена маршрутной информацией между автономными интернет-сетями (AS, Autonomous Systems), редко попадает в сферу внимания администраторов веб-приложений, но часто является причиной их недоступности.

Уже многие годы уязвимости BGP являются предметом дискуссий сетевых инженеров. Каждая из примерно 70 тысяч организаций, управляющих собственной AS, может передать средствами BGP своим «соседям» ложную информацию о готовности маршрутизировать трафик на интернет-сеть, которая в реальности недоступна. Если соседние AS доверятся этим анонсам, трафик пользователей отправится в «черную дыру».

Подобные инциденты обычно случаются из-за ошибок сетевых администраторов – информация о сбоях маршрутизации регулярно попадает в новостные заголовки. Более опасны атаки, целенаправленно использующие анонс чужих сетей (BGP prefix hijacking). Используя протокол BGP, в 2018 году злоумышленники смогли перенаправить трафик DNS-сервиса Amazon Route 53 на свой DNS-сервер, который отдавал для сайта MyEtherWallet.com IP-адрес сервера атакующих. Подобная операция позволила хакерам получить доступ к кошелькам пользователей с криптовалютой без непосредственной компрометации веб-приложения.

Чем помогут облака?

Как видим, спектр задач, связанных с информационной безопасностью веб-приложений, весьма широк. Где IT-службам взять ресурсы и компетенции для их решения и могут ли в этом помочь облачные сервисы?

От безопасных облаков к облачной безопасности

Колоссальный объем инноваций в автоматизации рабочих процессов, реализованных за последнее десятилетие, был бы невозможен без облачных сервисов, ставших инфраструктурой и платформами для быстрого запуска и масштабирования приложений. По данным агентства Eurostat, 36% предприятий Европы использовали облачные вычисления в 2020 году, в основном для размещения своих систем электронной почты и хранения файлов в электронном формате. 55% из этих организаций также использовали передовые облачные сервисы, относящиеся к финансовым и бухгалтерским программным приложениям, CRM- и ERP-системам или использованию вычислительных мощностей для запуска бизнес-приложений. Потенциал облачных сервисов только начинает раскрываться, и пока стоимость разработки ПО растет быстрее биткоина, миграция в облако будет только ускоряться.

Могут ли облака быть безопасными, а безопасность – облачной? Основные сомнения в ходе миграции в облако связаны с передачей конфиденциальных данных и с сомнениями в защищенности самого облака. Согласно результатам недавнего опроса 2020 Enterprise Cloud Trends Report, 45% IT-руководителей, использующих облачные сервисы, считают проекты ИБ наивысшим приоритетом. Доля тех, кто готов перенести в облако защиту от кибератак, пока еще относительно невелика, но быстро растет.

Плюсы перевешивают риски

С точки зрения безопасности для большинства компаний облака сегодня гораздо надежнее, чем сеть предприятия. Вендоры облачных решений ставят безопасность на первое место и вкладывают огромные ресурсы в механизмы защиты, исследования возникающих угроз и новые разработки. Поставщики облачной безопасности обладают уникальным опытом и квалификациями, быстрее и эффективнее реагируют на входящие угрозы. Поэтому облачные решения в области безопасности дают даже небольшим компаниям возможность обеспечивать защиту самыми передовыми инструментами.

Хорошим примером эффективности является облачная защита от DDoS-атак. Решения по фильтрации DDoS-трафика, разворачиваемые на территории заказчика, имеют заведомо ограниченную емкость. Крупную атаку сложно отразить собственными силами, намного эффективнее бороться с ней с помощью облака, которое будет отражать нелегитимный трафик на дальних подступах к атакуемому веб-ресурсу. Распределенные платформы Edge Cloud – следующий этап в эволюции CDN – позволяют сочетать ускорение и защиту веб-ресурсов, обрабатывая и фильтруя запросы к приложению в непосредственной близости от пользователей.

Другая проблема, которую решает облачная безопасность, – дороговизна содержания собственной инфраструктуры («железо», ПО, лицензии) и содержания собственного Центра по обеспечению безопасности (SOC, Security Operations Center).

С помощью облака компании могут избежать затрат на покупку, установку, обслуживание и модернизацию оборудования и программного обеспечения. Пользователи услуги также могут легко масштабировать или изменять свою защиту для отражения угроз нового типа или решения организационных задач – это изначально заложено в возможности облачной платформы.

Любую систему киберзащиты должны сопровождать квалифицированные специалисты в области ИБ. Их опыт, умение и скорость реакции в конечном счете определяют эффективность защиты. Эти компетенции весьма недёшевы. К тому же, кибербезопасность – обширная тема, и нет такого эксперта, который бы детально разбирался в каждом аспекте, а рекрутировать и содержать штат разнопрофильных профессионалов имеет смысл только для очень крупных бизнесов.

Как выбрать облачного провайдера и убедиться в безопасности его решений? Простейший рецепт – ориентироваться на опыт и масштаб деятельности. Важно убедиться, что ваши требования являются для него типовыми, а предлагаемые вами задачи были не раз успешно решены с другими клиентами. В IT нет монополий на инновации, и этому критерию могут соответствовать как универсальные, так и нишевые игроки. Также стоит оценить, способен ли ваш провайдер инвестировать достаточные средства в защищенность облака и поддерживать высокий уровень экспертизы в ИБ. В этом вам может помочь «второе мнение» независимых организаций, например, сертификат на соответствие стандарту безопасности данных индустрии платёжных карт PCI DSS. И наконец, нельзя пренебрегать формальной стороной – поинтересуйтесь декларируемой политикой конфиденциальности и уровнем ответственности – в первую очередь финансовой, – которую готов взять на себя провайдер.

Доверие как сознательный выбор

В цифровую эпоху деятельность многих предприятий зависит от бесперебойного обмена информацией. Закон больших чисел работает против нас: с ростом проникновения веб-приложений в корпоративные среды, распространением удаленной работы и окончательным уходом в прошлое концепции «безопасного периметра» уровень угроз ИБ будет нарастать. Как прагматичный IT-руководитель может решить эти проблемы? Можно выбрать консервативный подход – ограничить использование внешних сервисов и устройств, а развитие IT вести по принципу «натурального хозяйства». Можно принимать всё, что предлагает обширный рынок SaaS-стартапов, и в один прекрасный день обнаружить свои данные в публичном доступе. Разумный путь где-то посередине. Технологии быстро меняются, время универсальных экспертов уходит. Новыми актуальными навыками CIO и CTO будут кругозор и эрудиция в области готовых решений. Умение оценивать свои возможности, проектировать процессы и системы на базе проверенных компонент, правильно выбирать партнеров для аутсорсинга сегодня не менее важно для IT-руководителя, чем технические знания.

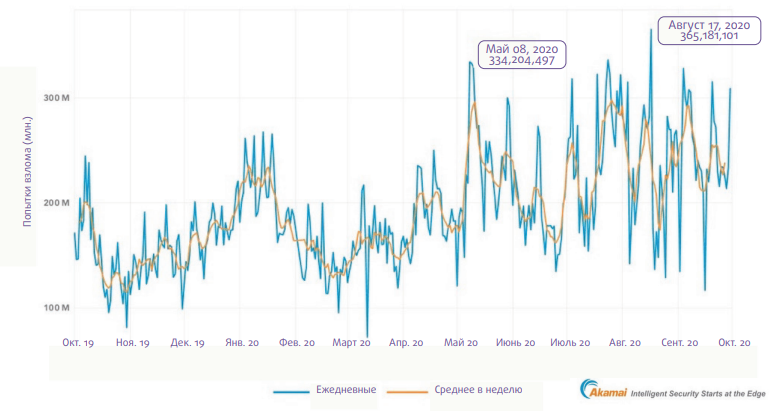

Ежедневные попытки взлома учетных данных октябрь 2019 – сентябрь 2020

Источник: Отчет Akamai «2021 State of the Internet / Security Research Report: Adapting to the Unpredictable»

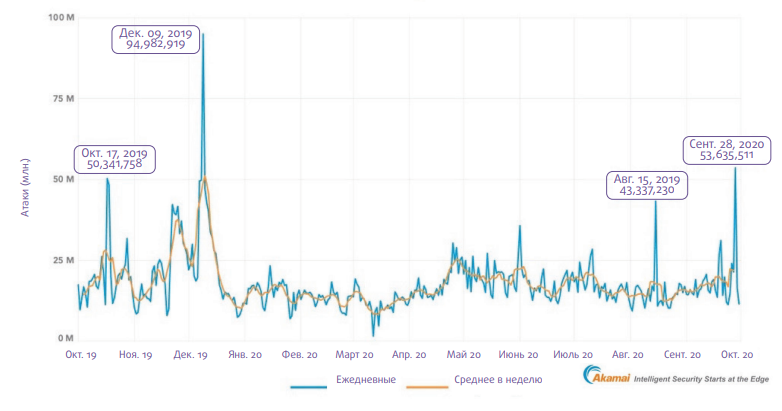

Ежедневные атаки на веб-приложения октябрь 2019 – сентябрь 2020

Источник: Отчет Akamai «2021 State of the Internet / Security Research Report: Adapting to the Unpredictable»

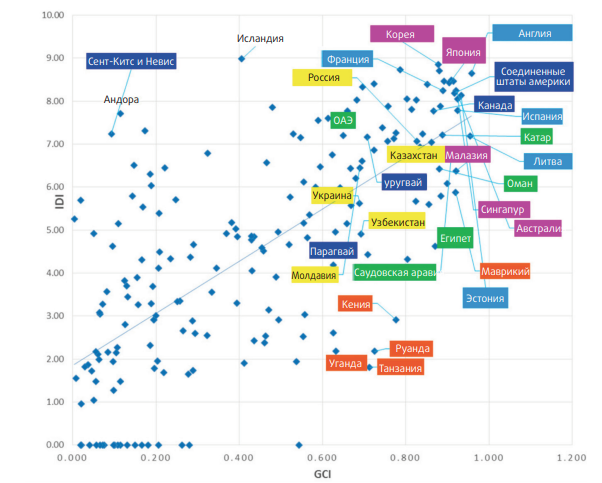

Позиционирование стран по индексу IDI (ICT Development Index, отражающий уровень развития ИТ в стране) и индексу GCI (Global Cybersecurity Index, отражающий приверженность стран вопросам кибербезопасности).

Источник МКЭ: https://www.itu.int/dms_pub/itu-d/opb/str/D-STR-GCI.01-2018-PDF-E.pdf

Число DDoS-атак заметно увеличилось после введения карантина во многих странах.

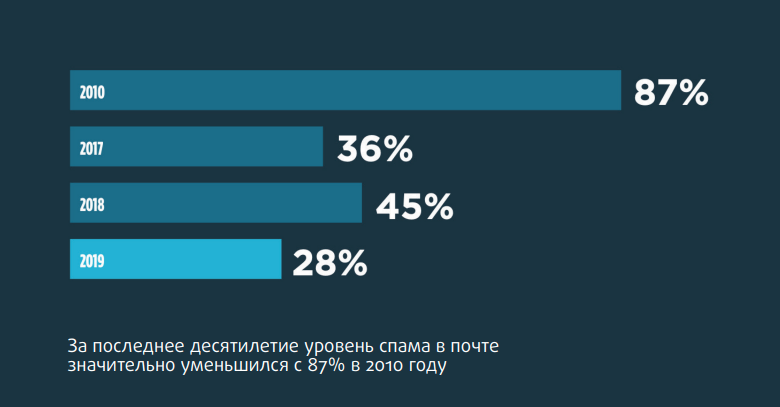

Процент входящих почтовых сообщений, которые являлись спамом.

Источник: https://www.trustwave.com/en-us/resources/library/documents/2020-trustwave-global-security-report/