Интернет вещей: сетевая архитектура и архитектура безопасности

Интернет вещей (Internet of Things, IoT) – новейший этап длительной и еще не закончившейся революции в области вычислительных систем и средств связи. Его размер, многообразие и влияние на повседневную жизнь, коммерческую деятельность и государственное управление затмевают предыдущую историю технического прогресса. IoT - это термин, которым обозначается все разрастающийся комплекс подключенных друг к другу интеллектуальных устройств, от бытовой техники до крошечных датчиков. Доминантной темой является встраивание мобильных приемопередатчиков малого радиуса действия в разнообразные гаджеты и предметы повседневного быта, что открывает новые формы коммуникации между людьми и вещами, а также между разными вещами. Сегодня Интернет обеспечивает соединение между собой миллиардов промышленных и бытовых предметов, как правило, с помощью облачных систем. Такие предметы передают информацию датчиков, действуют в соответствии со своим окружением, а иногда могут самомодифицироваться, создавая общую среду управления более крупной системой, такой как завод или даже город [1].

"Вещами" в интернете вещей являются, главным образом, глубоко встроенные устройства с такими отличительными особенностями, как узкая полоса пропускания, сбор данных с низкой повторяемостью и малый объем используемых данных. Эти устройства обмениваются данными друг с другом и предоставляют данные через пользовательские интерфейсы. Некоторые встроенные устройства IoT, такие как охранные видеокамеры высокого разрешения, видеотелефоны VoIP и немногие другие, требуют для работы широкополосного стриминга. Но бесчисленное число других продуктов требует передачи пакетов данных всего лишь время от времени.

В этой статье мы приведем обзор IoT, а затем рассмотрим сетевую архитектуру и архитектуру безопасности IoT, которые помогут в разработке, реализации и развертывании IoT.

Контекст

Развивающийся Интернет охватывает миллиарды объектов, использующих стандартные архитектуры коммуникации для предоставления услуг конечным пользователям. Эта эволюция создает новые взаимодействия между физическим миром и миром вычислений, цифрового контента, анализа, приложений и услуг. Возникший в результате интернет вещей (IoT) открывает беспрецедентные возможности пользователям, изготовителям устройств и поставщикам услуг в самых разных секторах. В числе направлений, которым пойдут на пользу возможности сбора данных, автоматизации и анализа, предоставляемые IoT, — здравоохранение и фитнес-индустрия, мониторинг и автоматизация жилых домов, энергосбережение и «интеллектуальная электросеть», сельское хозяйство, транспорт, экологический мониторинг, инвентаризация и управление продукцией, безопасность, видеонаблюдение, образование и многие другие.

Технологическое развитие происходит во многих областях. Неудивительно, что исследования беспроводных сетей проводятся и сейчас, и уже достаточно длительное время, правда, раньше они назывались иначе: мобильные вычисления, всепроникающий компьютинг, беспроводные сенсорные сети и киберфизические системы.

Разработано множество предложений и продуктов в области энергоэффективных протоколов, безопасности и конфиденциальности, адресации, экономичных радио, энергосберегающих схем для продления срока службы батареек, надежности сетей, составленных из ненадежных и бессистемно «засыпающих» узлов. Подобный прогресс в области беспроводных технологий жизненно важен для роста IoT. Кроме того, имеют место такие направления разработки, как придание IoT-устройствам возможности взаимодействия с социальными сетями, использование межмашинного взаимодействия, хранение и обработка больших объемов информации в реальном времени, программирование приложений, предоставляющих конечным пользователям интеллектуальные и полезные интерфейсы с этими устройствами и данными.

Многие делились своим видением IoT. Stankovic [2] говорит о преимуществах для людей, таких как перевод повседневной деятельности в цифровую сферу; использование фрагментов бионической кожи для коммуникации с окружающими интеллектуальными объектами для большего комфорта, здоровья и безопасности; интеллектуальные часы и нательные устройства, оптимизирующие доступ к городским услугам. Среди преимуществ для города можно назвать отсутствие задержек на транспорте за счет отказа от светофоров и использования 3D-транспортных устройств. Интеллектуальные здания могут не только контролировать энергопотребление и безопасность, но и поддерживать деятельность для укрепления здоровья. Так же, как люди получили новые способы доступа к окружающему миру посредством смартфонов, IoT создаст новую парадигму в том плане, что предоставит нам непрерывный доступ к необходимой информации и услугам.

По оценкам Cisco, за следующее десятилетие чистая прибыль экономики IoT составит $14,4 трлн.[3] Согласно исследованиям компании, в этом играют роль пять основных движущих сил:

- Использование активов ($2,5 трлн): IoT сокращает расходы на продажи, общие и административные расходы и стоимость проданных товаров, оптимизируя выполнение и эффективность бизнес-процессов.

- Производительность труда ($2,5 трлн): IoT повышает производительность труда за счет эффективного использования человеко-часов.

Цепочки поставок и логистика ($2,7 трлн): IoT снижает количество отходов и повышает эффективность процессов. - Удовлетворенность клиентов ($3,7 трлн): IoT повышает ценность для заказчика и увеличивает долю рынка, добавляя новых клиентов.

Инновации, включая снижение времени выхода на рынок ($3,0 трлн): IoT повышает отдачу от вложений в НИОКР, снижает время выхода на рынок и создает дополнительные потоки доходов за счет новых бизнес-моделей и возможностей. - Аналогично опубликованный в 2015 году отчет McKinsey Global Institute [4] констатирует, что прогнозируемый общий экономический эффект IoT сейчас составляет $3,9 трлн, а к 2025 году достигнет 11,1 трлн. По самой верхней оценке объем этого эффекта — включая дополнительные доходы от потребителей — к 2025 году будет эквивалентен 11% мировой экономики.

Масштаб интернета вещей

Отдел стандартов связи МСЭ (Международный союз электросвязи, International Telecommunication Union) опубликовал Рекомендацию Y.2060, озаглавленную «Обзор интернета вещей» (Overview of the Internet of Things) [5]. В этом документе содержатся следующие определения, описывающие охват IoT:

- Интернет вещей (IoT): Глобальная инфраструктура для информационного общества, которая обеспечивает возможность предоставления более сложных услуг путем соединения друг с другом (физических и виртуальных) вещей на основе существующих и развивающихся функционально совместимых информационно-коммуникационных технологий.

- Вещь: Применительно к интернету вещей означает предмет физического мира (физические вещи) или информационного мира (виртуальные вещи), который может быть идентифицирован и интегрирован в сети связи.

- Устройство: Применительно к интернету вещей означает элемент оборудования, который обладает обязательными возможностями связи и дополнительными возможностями измерения, срабатывания, а также ввода, хранения и обработки данных.

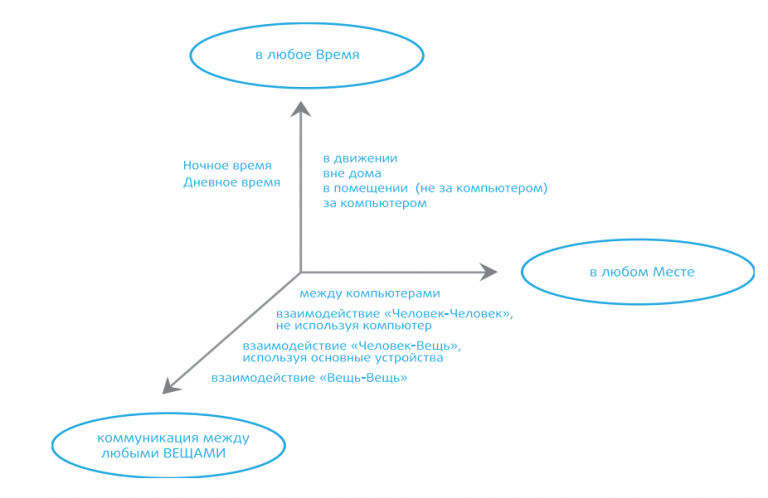

В большинстве литературы IoT считается связанным с коммуникацией между интеллектуальными предметами. Рекомендация Y.2060 распространяет эту концепцию на виртуальные вещи — ниже мы рассмотрим это подробнее. Согласно Рекомендации Y.2060, IoT характеризуется добавлением измерения «коммуникация между любыми ВЕЩАМИ» к технологиям информации и связи, которые уже обеспечивают коммуникацию «в любое ВРЕМЯ» и «в любом МЕСТЕ» (рис. 1).

В книге Designing the Internet of Things[6] элементы IoT сведены в простую формулу:

Физические объекты + контроллеры, сенсоры, исполнительные механизмы + Интернет = IoT

Эта формула четко описывает саму суть интернета вещей. Экземпляр IoT состоит из набора физических объектов, каждый из которых:

- содержит микроконтроллер, обеспечивающий интеллектуальность;

- содержит датчик, измеряющий какой-либо физический параметр, и/или исполнительный механизм, срабатывающий от какого-либо физического параметра;

- имеет возможность коммуникации по Интернету или какой-либо другой сети.

Элементом, не входящим в эту формулу и охваченным определением по Y.2060, является способ идентификации отдельной вещи, обычно называемый тегом.

Обратите внимание, что хотя в литературе всегда используется термин «интернет вещей», точнее было бы назвать его сетью вещей, поскольку речь идет не о «большом» Интернете (потому «интернет вещей» и пишется по-русски с маленькой буквы — перев.). Например, инсталляция «умного дома» состоит из набора вещей в доме, обменивающихся информацией по Wi-Fi или Bluetooth с центральным контроллером. На заводе или ферме интернет вещей может поддерживать корпоративные приложения, которые будут взаимодействовать со средой и запускать приложения, использующие интернет вещей. В этих примерах удаленный доступ по Интернету обычно имеется, но его может и не быть. Независимо от того, есть ли такое подключение к Интернету или нет, набор «умных» объектов на площадке, в комплекте с любыми другими вычислительными устройствами и устройствами хранения, можно охарактеризовать как «сеть вещей» или «интернет вещей» (с маленькой буквы).

Таблица 1, в основу которой лег график Beecham Research [7], дает представление об области охвата IoT.

Таблица 1: интернет вещей

| Секторы услуг | Прикладные группы | Расположения | Примеры устройств |

| IT и сети | Публичные | Услуги, e-коммерция, центры данных, мобильная связь, проводная связь, ISP | Серверы, хранилища, PC, маршрутизаторы, коммутаторы, PBX |

| Корпоративные | IT/центры данных, офисы, частные сети | ||

| Безопасность, охрана | Оборудование слежения, контроль | Радары/спутники, военная безопасность, беспилотники, оружие, транспорт, корабли, самолеты, снаряжение | Танки, истребители, боевые комплекты связи, джипы |

| Общественная инфраструктура | Люди, животные, почта, пища/здоровье, упаковка, багаж, подготовка воды, экология зданий, общая экология | Автомобили, дорожные рабочие, службы безопасности, пожарные, экологический мониторинг | |

| Аварийные службы | Оборудование и персонал, полиция, пожарные, регуляторы | Машины скорой помощи, машины аварийных служб | |

| Розничная торговля | Специализированные | АЗС, игровые клубы, боулинг, кино, дискотеки, спецмероприятия | Кассовые терминалы, бирки, знаки, торговые автоматы |

| Туризм и общепит | Гостиницы, рестораны, бары, кафе, клубы | ||

| Магазины | Супермаркеты, торговые центры, единичные магазины, центры дистрибуции | ||

| Транспорт | Неавтомобильный | Воздушный, железнодорожный, морской | Машины, освещение, корабли, самолеты, знаки, таможня |

| Автомобильный | Легковые, грузовые, строительная техника, внедорожники | ||

| Транспортные системы | Система оплаты, управление трафиком, навигация | ||

| Промышленность | Распределение | Трубопроводы, конвейеры, обработка материалов | Насосы, клапаны, чаны, конвейеры, двигатели, приводы, преобразование, производство, сборка/упаковка, емкости, танки |

| Преобразование, дискретное | Металл, бумага, резина, пластик, металлоизделия, электронные платы, тестирование | ||

| Процессы | Нефтехимия, углеводороды, еда, напитки | ||

| Автоматизация ресурсов | Горное дело, ирригация, сельское хозяйство, лесное хозяйство | ||

| Здравоохранение и науки о жизни | Здравоохранение | Больницы, реанимации, мобильные станции, клиники, лаборатории, кабинеты врачей | MRI, КПК, импланты, хирургическое оборудование, насосы, мониторы, телемедицина |

| Ин-виво, домашние системы | Импланты, домашние системы мониторинга | ||

| Исследования | Разработка лекарств, диагностика, лаборатории | ||

| Потребительский сектор и дом | Инфраструктура | Проводка, сетевой доступ, управление энергопотреблением | Цифровые камеры, энергосистемы, посудомойки, электронные книги, настольные компьютеры, стиральные машины, датчики, лампочки, телевизоры, MP3, игровые приставки, освещение, сигнализация |

| Безопасность | Охранные системы/сигнализации, пожарная безопасность, экобезопасность, для стариков, для детей, защита энергоснабжения | ||

| Комфорт и развлечения | Кондиционеры, освещение, приставки, развлекательные системы | ||

| Энергия | Спрос/предложение | Производство энергии, передача и распределение, низковольтные сети, качество энергии, управление энергией | Турбины, ветряки, UPS, батарейки, генераторы, датчики, аккумуляторы |

| Альтернативные источники | Солнечная, ветровая, когенерация, электрохимическая | ||

| Нефть и газ | Платформы, буровые, устьевое оборудование, насосы, трубопроводы | ||

| Здания | Коммерческие, организаций | Офисы, образование, торговля, общепит, здравоохранение, аэропорты, стадионы | ОВКВ, транспорт, пожарная безопасность, освещение, охрана, доступ |

| Промышленные | Производственные, чистые, кампусы |

Стандарты совместимости IoT

В ближайшее время разнородные «островки» решений, скорее всего, будут обгонять в своем развитии развертывание IoT-решений, основанных на функционально-совместимых стандартах. Так обстоят дела с любой новой технологией на этапе ее зарождения. Например, Sutaria and Govindachari [8] отмечают, что две характеристики сетевых IoT-устройств, вызывающие наибольшие проблемы, — это наличие устройств с низким энергопотреблением (рассчитанных на работу месяцами и годами без подзарядки) и частый обмен данными по сетям с потерей пакетов. Нынешние стандартные протоколы Интернета в этих условиях неоптимальны. В более широком смысле имеет место дисбаланс между огромным количеством устройств, генерирующих данные с бешеной скоростью в разных местах, и использованием сетевых технологий и облачных систем, которые хранят огромные объемы данных в небольшом количестве локаций при относительно низкой скорости обновления данных. Интеграция этих двух классов систем для удовлетворения потребностей пользователей требует определенных возможностей от сетевых протоколов во всей архитектуре сети и протоколов, от физического уровня к прикладному.

Над решением этих вопросов работает несколько организаций и стандартизационных форумов, стремясь расширить или адаптировать протоколы Интернета для устройств IoT. Для создания единой структуры и классификации необходимых функций по их месту в стеке протоколов ряд этих групп также занимается вопросом формальной архитектуры для IoT. В то время как существующие стандарты и Интернет сделали IoT возможным, в ближайшем будущем вряд ли возможно появление стека новых стандартов, которые дополнят или модифицируют существующие для сферы IoT. Как и многие другие достижения, ставшие возможными благодаря Интернету, IoT будет какое-то время стихийно развиваться и проходить через процессы естественного отбора, пока постепенно не выявятся жизнеспособные технологии и механизмы протоколов. В настоящей статье мы рассмотрим два направления работы по созданию общих концепций, которые могут оказаться полезными в уже идущем процессе стандартизации.

Эталонная модель IoT от МСЭ-Т

С учетом сложности IoT имеет смысл создание архитектуры, которая бы специфицировала основные компоненты и их взаимосвязь. Архитектура IoT может предоставить следующие преимущества:

- дать администратору сети или IT-менеджеру полезный контрольный список для оценки функциональности и полноты предложений от разных поставщиков;

- служить ориентиром для разработчиков в плане того, какие функции нужны в IoT и как они взаимодействуют;

- служить основой для стандартизации, стимулируя совместимость и сокращение расходов.

В настоящем разделе мы приведем обзор архитектуры IoT, разрабатываемой сектором стандартизации Международного союза электросвязи (МСЭ-Т или ITU-T). В следующем разделе мы обсудим архитектуру, разрабатываемую Всемирным форумом IoT (IoT World Forum). Последняя, создаваемая индустриальной группой, использует полезный альтернативный подход для понимания масштаба и функциональности IoT.

Эталонная модель IoT от МСЭ-Т описана в Рекомендации Y.2060 [5]. В отличие от большинства других эталонных моделей и архитектурных моделей, описанных в литературе, модель МСЭ-Т детализирует фактические физические компоненты экосистемы IoT. Это полезно, так как высвечивает элементы экосистемы IoT, которые должны быть соединены, интегрированы, управляемы и предоставлены приложениям. Детальная спецификация экосистемы описывает требования к возможностям IoT.

Один из важных аспектов, который заостряет модель, — тот факт, что IoT на деле не является сетью физических вещей. Это скорее сеть устройств, взаимодействующих с физическими вещами, вместе с прикладными платформами — такими как компьютеры, планшеты и смартфоны, — которые взаимодействуют с этими устройствами. Поэтому обзор модели МСЭ-Т мы начнем с обсуждения устройств.

Терминология

Ниже приведен список определений ключевых терминов из Рекомендации Y.2060:

Сеть связи (Communication Network): инфраструктурная сеть, соединяющая устройства и приложения, такая как сеть на основе стека протоколов IP или Интернет.

Вещь (Thing): предмет физического мира (физические вещи) или информационного мира (виртуальные вещи), который может быть идентифицирован и интегрирован в сети связи.

Устройство (Device): элемент оборудования, который обладает обязательными возможностями связи и дополнительными возможностями измерения, срабатывания, а также ввода, хранения и обработки данных.

Устройство переноса данных (Data-carrying Device): устройство переноса данных подключается к физической вещи и непрямым образом соединяет эту физическую вещь с сетями связи. Примерами могут служить активные бирки RFID.

Устройство сбора данных (Data-capturing Device): под устройством сбора данных понимается считывающее/записывающее устройство, имеющее возможность взаимодействия с физическими вещами. Взаимодействие может осуществляться непрямым образом с помощью устройств переноса данных или напрямую с помощью носителей данных, подключенных к физическим вещам.

Носитель данных (Data Carrier): безбатарейный объект переноса данных, подключенный к физической вещи и имеющий возможность предоставлять информацию пригодному для этого устройству сбора данных. Эта категория включает штрих-коды и QR-коды, наклеенные на физические вещи.

Сенсорное устройство (Sensing Device): устройство, которое может обнаруживать или измерять информацию, относящуюся к окружающей среде, и преобразовывать ее в цифровые электрические сигналы.

Исполнительное устройство (Actuating Device): устройство, которое может преобразовывать цифровые электрические сигналы, поступающие от информационных сетей, в действия.

Устройство общего назначения (General Device): устройство общего назначения обладает встроенными возможностями обработки и связи и может обмениваться данными с сетями связи с использованием проводных или беспроводных технологий. Устройства общего назначения включают оборудование и приборы, относящиеся к различным областям применения IoT, например, станки, бытовые электроприборы и смартфоны.

Шлюз (Gateway): элемент IoT, соединяющий устройства с сетями связи. Он выполняет необходимую трансляцию между протоколами, используемыми в сетях связи и в устройствах.

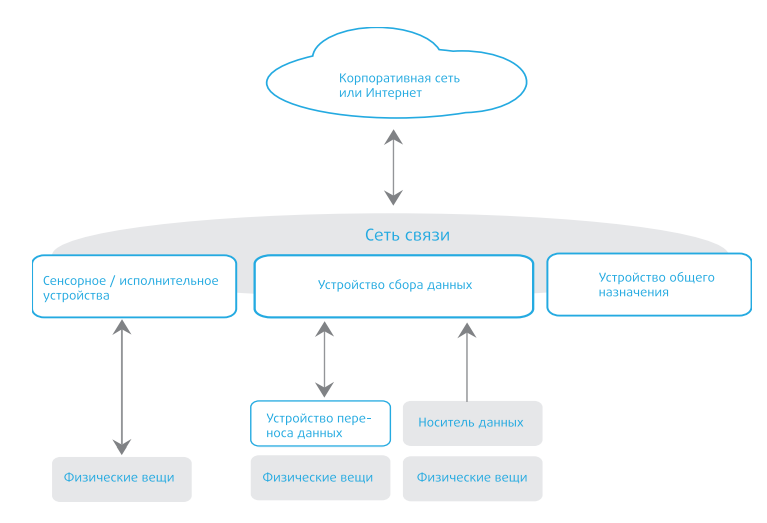

Уникальным аспектом IoT, по сравнению с другими сетевыми системами, очевидно является наличие множества физических вещей и устройств, отличных от вычислительных устройств и устройств обработки данных. На рис. 2, адаптированном из Рекомендации Y.2060, изображены типы устройств в модели МСЭ-Т. Модель рассматривает IoT как сеть устройств, тесно связанных с вещами. Сенсорные и исполнительные устройства взаимодействуют с физическими вещами в окружающей среде. Устройства сбора данных считывают данные из физических вещей или записывают данные на физические вещи путем взаимодействия с устройствами переноса данных или носителями данных, подключенными или связанными с физическим объектом тем или иным образом.

Эта модель проводит различие между устройствами переноса данных и носителями данных. Устройство переноса данных является устройством в смысле Рекомендации Y.2060. Как минимум, устройство всегда обладает возможностями связи и может обладать другими электронными возможностями. Примером устройства переноса данных является RFID-бирка. В то же время носитель данных — это элемент, присоединенный к физической вещи с целью идентификации или информирования.

В Рекомендации Y.2060 отмечается, что технологии, используемые для взаимодействия между устройствами сбора данных и устройствами переноса данных или носителями данных, включают радиочастотное, инфракрасное, оптическое и гальваническое возбуждение. Примеры каждой из них:

- Радиочастотные: радиочастотные идентификационные (RFID)-бирки, или радиометки.

- Инфракрасные: инфракрасные метки, используемые в Вооруженных Силах, больницах и других средах, где нужно отслеживать расположение и перемещение персонала. Это и отражающие инфракрасные нашивки на военной форме, и работающие от батареек бейджи, излучающие идентификационную информацию. Последние могут содержать кнопку, при нажатии которой бейдж может использоваться для прохода через портал, и бейджи, автоматически повторяющие сигнал для контроля за перемещениями персонала. Пульты дистанционного управления, используемые в быту или в других средах для управления электронными устройствами, тоже можно легко интегрировать в IoT.

- Оптические: штрих-коды и QR-коды могут служить примерами идентификационных носителей данных, которые считываются оптически.

- Гальваническое возбуждение: примером могут служить медицинские импланты, использующие электропроводящие свойства человеческого тела [9]. В ходе коммуникации между имплантом и поверхностью гальваническая пара передает сигналы с импланта на электроды, выведенные на кожу. Эта схема использует очень мало энергии, что позволяет снизить размер и сложность имплантированного устройства.

Последним типом устройств с рисунка 2 являются устройства общего назначения. Они обладают возможностями обработки данных и связи, которые могут быть интегрированы в IoT. Хорошим примером является технология «умного дома», которая может интегрировать практически любое устройство в доме в сеть для централизованного или дистанционного управления.

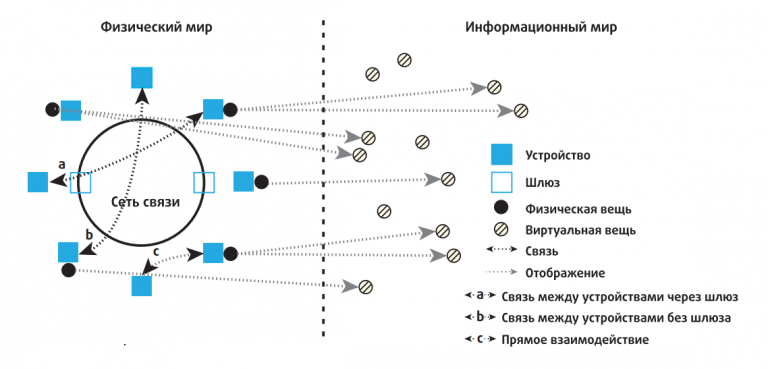

На рис. 3 приведен обзор элементов, задействованных в IoT. В левой части рисунка приведены различные способы связи с физическими устройствами. Предполагается, что одна или несколько сетей поддерживают связь между устройствами.

На рис. 3 появляется еще одно устройство, связанное с IoT: шлюз. Как минимум шлюз работает транслятором между протоколами. Шлюзы решают одну из главных проблем при проектировании IoT, а именно проблему совместимости, как между разными устройствами, так и между устройствами и Интернетом либо корпоративной сетью. «Умные» устройства поддерживают широкий спектр беспроводных и проводных технологий передачи данных и сетевых протоколов. Кроме того, возможности обработки данных у таких устройств, как правило, ограничены.

Рекомендация Y.2067[10] закрепляет требования к шлюзам IoT, которые обычно распадаются на три категории:

- Шлюз поддерживает различные технологии доступа к устройствам, позволяя устройствам обмениваться данными друг с другом и с сетью — Интернетом или корпоративной сетью, содержащей приложения IoT. Такие схемы доступа могут, например, включать ZigBee, Bluetooth и Wi-Fi.

- Шлюз поддерживает необходимые сетевые технологии как для локальных, так и для глобальных сетей. Эти технологии могут включать в себя Ethernet и Wi-Fi на территории организации, а также сотовую связь, Ethernet, DSL и кабельный доступ к Интернету и глобальным корпоративным сетям.

- Шлюз поддерживает взаимодействие с приложениями, управление сетью и функции безопасности.

Два первых требования включают в себя трансляцию протоколов между различными сетевыми технологиями и стеками протоколов. Третье требование обычно называется функцией IoT-агента. В сущности, IoT-агент предоставляет функциональность высокого уровня от имени IoT-устройств, такую как организация или резюмирование данных из нескольких устройств для передачи в IoT-приложения, обеспечение протоколов и функций безопасности и взаимодействие с системами управления сетью.

Здесь следует отметить, что термин «сеть связи» прямо не определяется в серии IoT-стандартов Y.206x. Сеть (или сети) связи поддерживает связь между устройствами и может непосредственно поддерживать прикладные платформы. Она может иметь размеры небольшого IoT, такого как домашняя сеть «умных» устройств. В более общем смысле сеть (или сети) устройств соединяется с корпоративными сетями или Интернетом для связи с системами приложений и серверами, на которых расположены базы данных, связанные с IoT.

Теперь можно вернуться к левой части рисунка 3, иллюстрирующей возможности связи устройств между собой. Первая возможность — связь между устройствами через шлюз. Например, с помощью шлюза сенсорное или исполнительное устройство с поддержкой Bluetooth может осуществлять связь с устройством сбора данных или устройством общего назначения, использующим Wi-Fi. Вторая возможность — связь по сети связи без шлюза. Например, если все устройства в сети «умного дома» поддерживают Bluetooth, они могут управляться с компьютера, планшета или смартфона с поддержкой Bluetooth. Третья возможность — прямая связь устройств между собой по отдельной локальной сети, в то время как связь с внешней сетью (на рисунке не показана) осуществляется через шлюз LAN. Приведем пример такой возможности. Представьте себе, что на большой территории, например, на ферме или заводе, находится большое число датчиков с низким энергопотреблением. Эти устройства взаимодействуют между собой для последовательной передачи данных на устройство, подключенное к шлюзу в сеть связи.

В правой части рисунка 3 подчеркивается, что каждая физическая вещь в интернете вещей может быть представлена в информационном мире одной или несколькими виртуальными вещами, но при этом виртуальная вещь может существовать без соответствующей физической вещи. Физические вещи сопоставлены виртуальным вещам, хранящимся в БД и других структурах данных. Приложения обрабатывают виртуальные вещи и работают с ними.

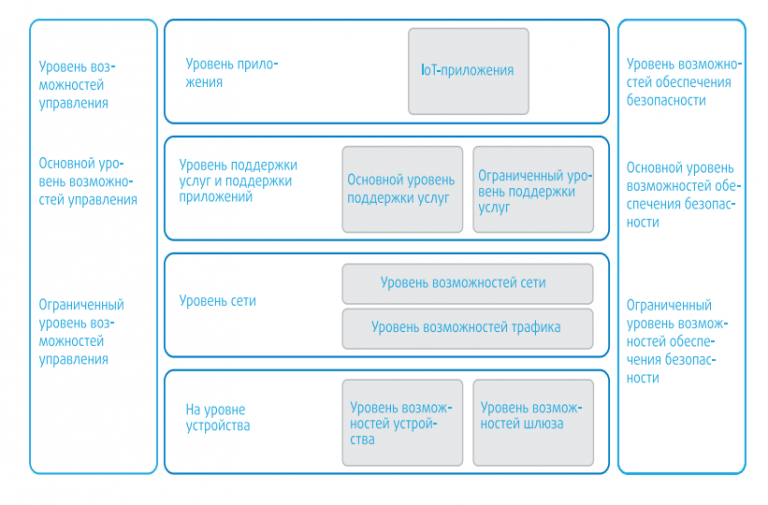

На рис. 4 изображена эталонная модель IoT от МСЭ-Т, состоящая из четырех уровней плюс возможности управления и безопасности, действующие между уровнями. До сих пор мы говорили об уровне устройства. В терминах функциональности связи уровень устройства включает в себя, грубо говоря, физический и канальный уровни OSI. Теперь перейдем к другим уровням.

Уровень сети выполняет две базовых функции. Возможности сети относятся к взаимодействию устройств и шлюзов. Транспортные возможности относятся к транспорту информации служб и приложений IoT, а также информации управления и контроля IoT. Грубо говоря, эти возможности соответствуют сетевому и транспортному уровням OSI.

Уровень поддержки услуг и поддержки приложений предоставляет возможности, которые используются приложениями. Многие разнообразные приложения могут использовать общие возможности поддержки. К примерам относятся общая обработка данных и управление БД. Специализированные возможности поддержки — это конкретные возможности, которые предназначены для удовлетворения потребностей конкретного подмножества приложений IoT.

Уровень приложения состоит из всех приложений, взаимодействующих с IoT-устройствами.

Уровень возможностей управления охватывает традиционные функции управления сетью, т.е. управление неисправностями, управление конфигурацией, управление учетом, управление показателями работы и управление безопасностью.

В Рекомендации Y.2060 в качестве примеров общих возможностей управления перечислены:

- управление устройствами: примеры включают обнаружение устройств, аутентификацию, дистанционную активацию и деактивацию устройств, конфигурацию, диагностику, обновление прошивки и/или ПО, управление рабочим статусом устройства;

- управление топологией локальной сети: примером является управление конфигурацией сети;

- управление трафиком и перегрузками: например, обнаружение условий перегруженности сети и реализация резервирования ресурсов для срочных и/или жизненно важных потоков трафика.

Специализированные возможности управления тесно связаны с требованиями приложений, например, требованиями по контролю линии передачи электроэнергии в «умной» электросети.

Уровень возможностей обеспечения безопасности включает общие возможности обеспечения безопасности, которые не зависят от приложений. В Рекомендации Y.2060 примеры общих возможностей обеспечения безопасности включают:

- на уровне приложения: авторизацию, аутентификацию, защиту конфиденциальности и целостности данных приложения, защиту неприкосновенности частной жизни, аудит безопасности и антивирусную защиту;

- на уровне сети: авторизацию, аутентификацию, конфиденциальность данных об использовании и данных сигнализации, а также защиту целостности данных сигнализации;

- на уровне устройства: аутентификацию, авторизацию, проверку целостности устройства, управление доступом, защиту конфиденциальности и целостности данных.

Специализированные возможности обеспечения безопасности тесно связаны с требованиями приложений, например, требованиями безопасности мобильных платежей.

Эталонная модель Всемирного форума IoT

Всемирный форум IoT (IoT World Forum, IWF) — спонсируемое отраслью ежегодное событие, объединяющее представителей бизнеса, госструктур и вузовской науки с целью продвижения IoT на рынок. Комитет по архитектуре Всемирного форума IoT, составленный из лидеров индустрии, включая IBM, Intel и Cisco, в октябре 2014 года опубликовал эталонную модель IoT. Эта модель служит общей структурой, призванной помочь отрасли ускорить развертывание IoT. Модель предназначена для того, чтобы стимулировать сотрудничество и способствовать созданию повторяемых моделей внедрения.

Эта эталонная модель является полезным дополнением к модели МСЭ-Т. Документы МСЭ-Т делают упор на уровнях устройства и шлюза, описывая верхние уровни лишь в общих чертах. И действительно, в Рекомендации Y.2060 все описание уровня приложения уместилось в одну фразу. Наибольшее внимание рекомендации серии Y.206x уделяют определению концепции для поддержки разработки стандартов взаимодействия с устройствами IoT.

IWF озабочен более масштабным вопросом разработки приложений, промежуточного ПО и функций поддержки для корпоративного интернета вещей. Предложенная семиуровневая модель изображена на рис. 5.

Документальное описание модели IWF, опубликованное Cisco[11], указывает, что разработанная модель отличается следующими характеристиками:

- упрощает: помогает разбить сложные системы на части так, чтобы каждая из этих частей стала понятнее;

- проясняет: предоставляет дополнительные сведения для точной идентификации уровней IoT и выработки общей терминологии;

- идентифицирует: идентифицирует аспекты, в которых те или иные типы обработки оптимизированы в различных частях системы;

- стандартизирует: представляет собой первый шаг к тому, чтобы поставщики могли создавать продукты IoT, способные взаимодействовать друг с другом;

- организует: делает IoT реальным и доступным, а не просто абстрактной концепцией.

Уровень 1 образуют физические устройства и контроллеры, которые могут управлять несколькими устройствами. Уровень 1 модели IWF примерно соответствует уровню устройства в модели МСЭ-Т (рис. 4). Как и в модели МСЭ-Т, элементы на этом уровне — не физические вещи как таковые, а устройства, взаимодействующие с физическими вещами, такие как сенсорные и исполнительные устройства. Среди прочих возможностей эти устройства могут уметь осуществлять аналого-цифровое и цифро-аналоговое преобразование, генерацию данных, а также поддерживать дистанционный опрос и/или дистанционное управление. С логической точки зрения этот уровень реализует связь устройств между собой и между устройствами и низкоуровневой обработкой на уровне 3. С физической точки зрения этот уровень состоит из сетевых устройств, таких как маршрутизаторы, коммутаторы, шлюзы и брандмауэры, используемых для создания локальных и глобальных сетей и подключения к Интернету. Этот уровень позволяет устройствам осуществлять связь друг с другом и посредством более высоких логических уровней обмениваться данными с прикладными платформами, такими как компьютеры, устройства дистанционного управления и смартфоны.

Уровень 2 модели IWF примерно соответствует уровню сети в модели МСЭ-Т. Основное отличие в том, что модель IWF относит шлюзы к уровню 2, в то время как в модели МСЭ-Т они относятся к уровню 1. Поскольку шлюз является сетевым устройством и устройством связи, отнесение его к уровню 2 имеет больше смысла.

Во многих внедряемых системах IoT распределенная сеть датчиков может генерировать большие объемы данных. Например, офшорные нефтяные месторождения и нефтеперерабатывающие заводы могут генерировать до терабайта данных ежедневно. Самолет может генерировать несколько терабайт данных в час. Вместо того, чтобы хранить все эти данные постоянно (или хотя бы долгое время) в централизованном хранилище, доступном для приложений IoT, часто более целесообразно выполнять как можно большую часть обработки данных как можно ближе к датчикам. Поэтому задачей уровня периферийных вычислений (edge computing level) является преобразование сетевых потоков данных в информацию, пригодную для хранения и более высокоуровневой обработки. Элементы обработки на этом уровне могут иметь дело с большими объемами данных и выполнять операции преобразования данных, в результате которых хранить приходится уже гораздо меньший объем. Опубликованный Cisco документ по модели IWF[11] содержит следующие примеры операций на уровне периферийных вычислений:

- анализ: анализ данных по критериям того, подлежат ли они обработке на более высоком уровне;

- форматирование: переформатирование данных для единообразной высокоуровневой обработки;

- разархивирование/декодирование: обработка криптографических данных с дополнительным контекстом (таким как происхождение);

- дистилляция/сокращение: сокращение и/или резюмирование данных для того, чтобы минимизировать эффект на объем данных и трафик в сети и в высокоуровневых системах обработки;

- оценка: определение того, представляют ли данные пороговое значение или аварийный сигнал; этот процесс должен включать перенаправление данных дополнительным получателям.

Элементы обработки на этом уровне соответствуют устройствам общего назначения в модели МСЭ-Т (рис. 2). Как правило, они развертываются физически на краю сети IoT, т.е. рядом с сенсорами и другими устройствами генерации данных. Таким образом, часть базовой обработки больших объемов генерируемых данных снимается с прикладных программ IoT, расположенных центрально.

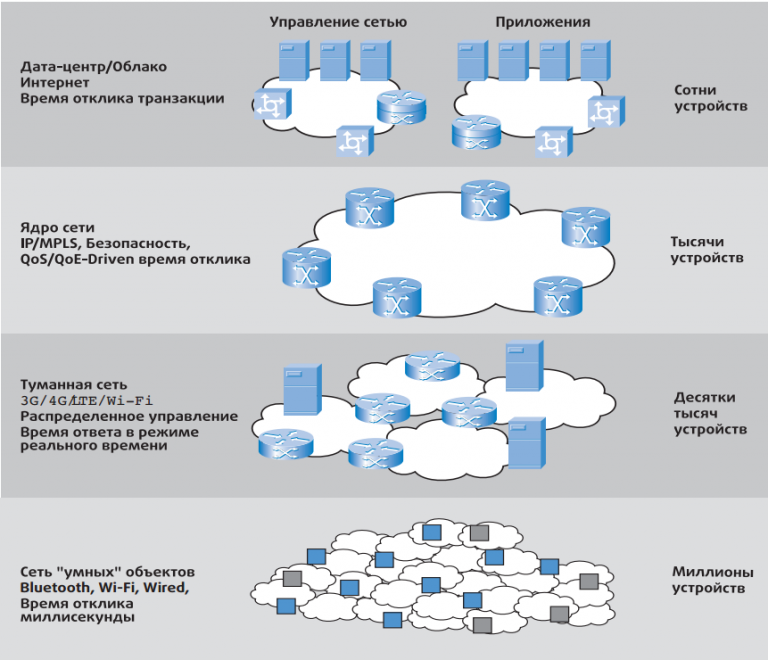

Обработка на уровне периферийных вычислений иногда называется туманными вычислениями (Fog Computing). Туманные вычисления и туманные службы, как ожидается, станут отличительной характеристикой IoT. Этот принцип проиллюстрирован на рис. 6. Туманные вычисления представляют в современных сетевых технологиях тренд, противоположный облачным вычислениям. В облачных вычислениях большой объем централизованных ресурсов хранения и обработки данных доступен распределенным потребителям посредством облачных сетевых структур для относительно небольшого числа пользователей. В туманных вычислениях большое число отдельных интеллектуальных объектов осуществляют связь с туманными сетевыми структурами, которые осуществляют вычисления и хранят ресурсы рядом с периферийными устройствами в IoT. Туманные вычисления решают проблемы, возникшие вследствие деятельности тысяч или миллионов «умных» устройств, включая проблемы безопасности, конфиденциальности, ограниченных возможностей сети и задержки. Термин «туманные вычисления» выбран потому, что туман стелется по земле, в то время как облака находятся высоко в небе.

Сравнение облачных и туманных вычислений приведено в таблице 2, составленной на основе данных [12].

Таблица 2: сравнение облачных и туманных вычислений

| Облако | Туман | |

| Расположение ресурсов хранения/обработки | Центр | Край |

| Задержка | От низкой до высокой | Низкая |

| Доступ | Фиксированный или беспроводной | Главным образом беспроводной |

| Поддержка мобильности | Неприменимо | Да |

| Контроль | Централизованный/иерархический (полный контроль) | Распределенный/иерархический (частичный контроль) |

| Доступ к службам | Через ядро | На краю/с наладонника |

| Доступность | 99,99% | Высокая нестабильность/высокий уровень резервирования |

| Число пользователей/устройств | Десятки и сотни миллионов | Десятки миллиардов |

| Основной генератор контента | Люди и устройства | Устройства/сенсоры |

| Генерация контента | В центральном расположении | Везде |

| Потребление контента | На конечных устройствах | Везде |

| Виртуальная программная инфраструктура | Центральные корпоративные серверы | Пользовательские устройства |

На уровне 4, уровне накопления данных, данные, поступившие с различных устройств, профильтрованные и обработанные уровнем периферийных вычислений, помещаются в хранилище, где будут доступны для более высоких уровней. Этот уровень разительно отличается и от низкоуровневых (туманных), и от высокоуровневых (облачных) вычислений по особенностям конструкции, требованиям и методам обработки.

Данные, проходящие сквозь сеть, называются «данными в движении». Скорость и организация данных в движении определяется устройствами, генерирующими данные. Генерация данных происходит по событиям, либо периодически, либо по возникновении какого-либо события в среде. Для сбора данных и их обработки необходимо реагировать на их появление в реальном времени. Напротив, многим приложениям не требуется обрабатывать данные со скоростью сетевой передачи. На практике ни облачная сеть, ни прикладные платформы не смогли бы успевать за объемами данных, генерируемых гигантским количеством IoT-устройств. Вместо этого приложения имеют дело с «данными в покое», т.е. данными в том или ином легкодоступном хранилище. Приложения могут обращаться к данным по мере необходимости либо вне режима реального времени. Таким образом, высокие уровни функционируют по принципу транзакций, в то время как три нижних уровня работают по событиям.

Ниже перечислены названные в [13] операции, выполняемые на уровне накопления данных:

- преобразование «данных в движении» в «данные в покое»;

- преобразование формата из сетевых пакетов в реляционные таблицы БД;

- переход от вычислений по событиям к вычислениям по запросу;

- значительное снижение объема данных за счет фильтрации и выборочного хранения.

Еще один взгляд на уровень накопления данных заключается в том, что он представляет собой границу между информационными технологиями (IT), под которыми понимается целый спектр технологий обработки информации, включая ПО, оборудование, технологии связи и сопутствующие службы, и операционными технологиями (Operational Technology, ОТ), представляющими собой оборудование и ПО, обнаруживающие или вызывающие изменения путем прямого мониторинга и/или контроля физических устройств, процессов и событий на предприятии.

Уровень накопления данных впитывает большое количество данных и помещает их в хранилище, практически не приспосабливая к потребностям конкретных приложений или групп приложений. С уровня периферийных вычислений в хранилище может поступать множество разных видов данных в разных форматах и от разнородных обработчиков. Уровень абстракции данных может агрегировать и форматировать такие данные способами, которые делают доступ приложений более управляемым и эффективным. В числе связанных задач могут быть следующие:

- Комбинирование данных из различных источников, включая выверку нескольких форматов данных.

- Выполнение необходимых преобразований для обеспечения единообразной семантики данных из разных источников.

- Помещение отформатированных данных в соответствующую базу данных, например, большие объемы повторяющихся данных помещаются в систему больших данных, такую как Hadoop. Данные событий направляются в реляционную СУБД, отличающуюся более быстрым временем реакции и адекватным интерфейсом для таких типов данных.

- Оповещение приложений более высокого уровня о том, что данные заполнены или достигнут определенный уровень данных.

- Консолидация данных в одном месте (с помощью ETL (extract, transform, load), ELT (extract, load, transform) или репликации данных) либо предоставление доступа к нескольким источникам данных путем виртуализации данных.

- Защита данных путем соответствующей аутентификации и авторизации.

- Нормализация/денормализация и индексация данных для быстрого доступа приложений.

Уровень приложения содержит приложения любого типа, использующие данные IoT на входе или управляющие IoT-устройствами. Как правило, приложения взаимодействуют с уровнем 5 и с данными в покое, поэтому им необязательно функционировать на скоростях сети. Следует предусмотреть упрощенный режим работы, который позволит приложениям миновать промежуточные уровни и напрямую взаимодействовать с уровнем 3 или даже уровнем 2. Модель IWF не определяет приложения по всей строгости, считая этот аспект выходящим за рамки дискуссии о модели IWT.

Уровень взаимодействия и процесса появился в результате признания того, что IoT будет полезен лишь тогда, когда с ним смогут взаимодействовать люди. Этот уровень может включать несколько приложений и обмен данными и/или управляющей информацией по Интернету или корпоративной сети.

IWF считает эталонную модель IoT принятой в отрасли базовой структурой, направленной на стандартизацию концепций и терминологии, связанных с IoT. Что еще более важно, модель IWF определяет необходимый функционал и проблемы, которые требуется решить до того, как отрасль сможет реализовать ценность IoT. Эта модель полезна как для поставщиков, разрабатывающих функциональные элементы внутри модели, так и для заказчиков, помогая им выработать свои требования и оценивать предложения поставщиков.

Фреймворк безопасности IoT

Компания Cisco Systems, сыгравшая ведущую роль в разработке модели Всемирного форума IoT, разработала фреймворк безопасности IoT[13], ставший полезным дополнением к эталонной модели Всемирного форума IoT. На рисунке 7 показана среда безопасности, связанная с логической структурой IoT.

Модель Cisco IoT представляет собой упрощенную версию модели Всемирного форума IoT. Она состоит из следующих уровней:

- «Умные» объекты/встроенные системы: этот уровень включает в себя сенсорные/исполнительные устройства и другие встроенные системы на границе сети. Эта часть IoT наиболее уязвима. Устройства могут находиться в среде, не защищенной физически, и от них может требоваться функционирование в течение нескольких лет. Доступность тоже является важной проблемой. Кроме того, менеджерам сети необходимо заботиться об аутентичности и целостности данных, генерируемых сенсорами, и о защите исполнительных устройств и других «умных» устройств от несанкционированного использования. Также могут присутствовать такие требования, как конфиденциальность и защита от подслушивания.

- Туманная/периферийная сеть: этот уровень представляет проводные и беспроводные соединения устройств IoT. Кроме того, на этом уровне может осуществляться определенный объем обработки и консолидации данных. Ключевой проблемой является большая вариативность сетевых технологий и протоколов, используемых различными устройствами IoT, и необходимость выработки и воплощения единой политики безопасности.

- Ядро сети: уровень ядра сети предоставляет пути для передачи данных между платформами в центре сети и устройствами IoT. Здесь проблемы безопасности те же, что в традиционных сетях. Однако огромное количество оконечных узлов, с которыми надо взаимодействовать и управлять ими, создает значительную проблему для безопасности.

- Центр данных/облако: этот уровень содержит платформы для приложений, хранения данных и управления сетью. IoT не привносит на этот уровень никаких новых проблем безопасности, кроме необходимости иметь дело с гигантским количеством отдельных оконечных узлов.

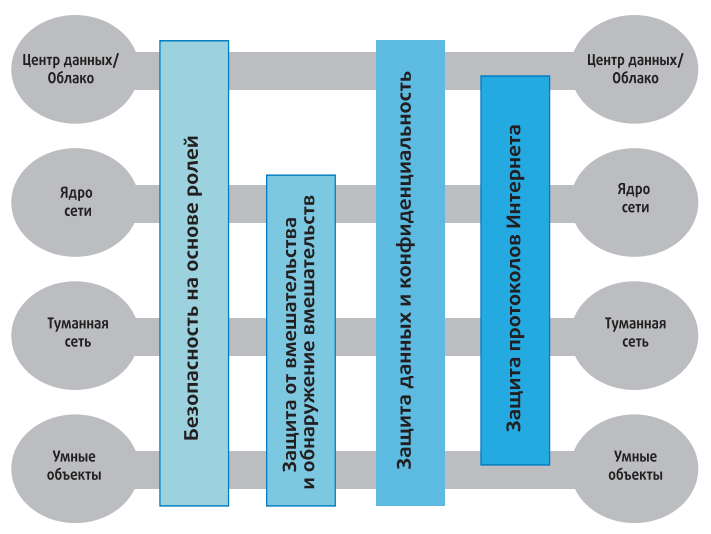

С помощью этой четырехуровневой архитектуры модель Cisco определяет четыре общих возможности безопасности, охватывающих несколько уровней:

- Безопасность на основе ролей: системы управления доступом на основе ролей (Role-Based Access Control, RBAC) назначают права доступа ролям, а не отдельным пользователям. Пользователям, в свою очередь, сопоставляются различные роли, либо статически, либо динамически, соответственно обязанностям. RBAC широко используется в коммерческих облачных и корпоративных системах. Этот инструмент, понятный администраторам, может использоваться для управления доступом к IoT-устройствам и генерируемым ими данным.

- Защита от вмешательства и обнаружение вмешательств: эта функция особенно важна на уровне устройств и туманной сети, но распространяется также и на уровень ядра сети. Все эти уровни могут использовать компоненты, физически находящиеся вне физически охраняемой территории предприятия.

- Защита данных и конфиденциальность: эти функции охватывают все уровни архитектуры.

- Защита протоколов Интернета: защита «данных в движении» от подслушивания и перехвата важна для всех уровней.

На рисунке 7 (стр. 19) отмечены конкретные функциональные области безопасности поверх четырех уровней модели IoT. В документе Cisco[13] также предлагается концепция безопасности IoT, определяющая компоненты функции безопасности для IoT, охватывающей все уровни, как показано на рис. 8. Перечислим четыре компонента:

- Аутентификация: этот компонент охватывает элементы, инициирующие доступ, и первым делом идентифицирует устройства IoT. В отличие от типичных корпоративных сетевых устройств, для которых идентификация может осуществляться по идентификационным признакам человека (таким как имя/пароль или бейдж), оконечные устройства IoT должны оснащаться такими методами аутентификации, которые не требуют вмешательства человека. К таким методам относятся радиочастотные метки, сертификаты x.509 или MAC-адреса оконечных устройств.

- Авторизация: авторизация управляет доступом к устройству через структуру сети. Этот элемент включает в себя контроль доступа. Вместе с уровнем аутентификации он вырабатывает необходимые параметры для того, чтобы разрешить обмен информацией между устройствами и между устройствами и прикладными платформами, тем самым обеспечивая работу IoT-служб.

- Сетевая политика: этот компонент охватывает все элементы, осуществляющие маршрутизацию и транспортировку трафика с оконечных устройств по инфраструктуре, будь то контроль, управление или собственно трафик данных.

- Аналитика безопасности, включая видимость и контроль: этот компонент включает все функции, необходимые для централизованного управления устройствами IoT. В первую очередь он охватывает видимость IoT устройств, означающую попросту то, что центральные функции управления безопасно оповещены о парке распределенных устройств IoT, включая идентичность и атрибуты каждого устройства. На основе такой видимости возникает способность осуществлять контроль, включая конфигурацию, патчи и обновления, а также контрмеры для пресечения угроз.

Важным элементом этой концепции являются доверительные отношения. В этом контексте доверительные отношения означают способность двух партнеров по обмену быть уверенными в идентичности и правах доступа друг друга. Аутентификационный компонент концепции доверия реализует базовый уровень доверия, дополняемый авторизационным компонентом.

В документе Cisco [13] приведен пример того, что автомобиль может установить доверительные отношения с другой машиной того же изготовителя. Такие доверительные отношения, однако, могут позволить машинам обмениваться только сведениями о безопасности. При установлении доверительных отношений между той же самой машиной и дилерской сетью машина может передавать и получать дополнительную информацию, такую как показания одометра и результаты последнего техобслуживания.

Выводы

Согласно процитированному выше отчету McKinsey [4], примерно 40% общей экономической ценности IoT приходится на способность всех физических устройств «разговаривать» друг с другом посредством компьютеров, т.е. на совместимость. Если совместимость ограничена, то ценность IoT может составить всего $7 трлн, в то время как развитая совместимость способна довести ценность IoT для глобальной экономики до $11 трлн к 2025 году. Примерно 40% всей возможной ценности зависит от способности различных систем IoT взаимодействовать друг с другом. В таблице 3, основанной на отчете McKinsey, приведена оценка экономической ценности (в процентах), требующей совместимости между IoT-системами для разных секторов.

Чтобы добиться такого типа совместимости, который необходим для раскрытия этих преимуществ, необходимо выработать стандарты для всех уровней функционала IoT, от уровня устройства до уровня приложения (рис. 4). Хотя эти стандарты пока еще пребывают в зачаточном состоянии, описанные в настоящей статье архитектурные модели являются полезным базисом для будущих усилий.

Таблица 3: Добавленная ценность благодаря совместимости IoT

| Ситуация | Потенциальная ценность, требующая совместимости (трлн долл.) | % общей ценности | Примеры того, как совместимость повышает ценность |

| Заводы и фабрики | 1,3 | 36 | Данные с различных типов оборудования повышают эффективность конвейера |

| Города | 0,7 | 43 | Видео, данные сотовых телефонов и автомобильные датчики отслеживают трафик и оптимизируют поток машин |

| Розничная торговля | 0,7 | 57 | Связь между системами оплаты и обнаружения предметов обеспечивает автоматическую оплату |

| Рабочие места | 0,5 | 56 | Связь между данными о расположении работника и механизмов поможет избежать несчастных случаев и попадания под воздействие химикатов |

| Автомобили | 0,4 | 44 | Данные об износе оборудования для страховки, техобслуживания и предпродажного анализа |

| Сельское хозяйство | 0,3 | 20 | Многочисленные системы датчиков для совершенствования управления фермой |

| Открытые пространства | 0,3 | 29 | Обмен навигационными данными между разными машинами и между машинами и GPS/контролем движения |

| Дом | 0,1 | 17 | Взаимодействие устройств для автоматизации домашних дел с безопасностью и энергосистемой |

| Офисы | >0,1 | 30 | Данные из различных систем здания и других зданий повысят безопасность |

Литература

[1] Lake, D., Rayes, A., and Morrow, M., “The Internet of Things,” The Internet Protocol Journal, Volume 15, No. 3, September 2012.

[2] Stankovic, J., “Research Directions for the Internet of Things,” Internet of Things Journal, Volume 1, No. 1, 2014.

[3] Cisco Systems, “Embracing the Internet of Everything to Capture Your Share of $14.4 Trillion,” White Paper, 2013.

[4] McKinsey Global Institute, “The Internet of Things: Mapping the Value Beyond the Hype,” June 2015.

[5] ITU-T, “Overview of the Internet of Things,” Recommendation Y.2060, June 2012.

[6] McEwen, A., and Cassimally, H., Designing the Internet of Things, ISBN-13: 978-1118430620, Wiley, 2013.

[7] Beecham Research. “M2M Sector Map,” September 2011.

[8] Sutaria, R., and Raghunath, G., “Making sense of interoperability: Protocols and Standardization initiatives in IoT,” International Conference on Recent Trends in Communication and Computer Networks – ComNet 2013, 2013.

[9] Ferguson, J., and Redish, A., “Wireless Communication with Implanted Medical Devices Using the Conductive Properties of the Body,” Expert Review of Medical Devices, Volume 6, No. 4, 2011, http://www.expert-reviews.com.

[10] ITU-T, “Common Requirements and Capabilities of a Gateway for Internet of Things Applications,” Recommendation Y.2067, June 2014.

[11] Cisco Systems, “The Internet of Things Reference Model,” White Paper, 2014. http://www.iotwf.com/

[12] Vaquero, L., and Rodero-Merino, L., “Finding Your Way in the Fog: Towards a Comprehensive Definition of Fog Computing,” ACM SIGCOMM Computer Communication Review, October 2014.

[13] Frahim, J., et al., “Securing the Internet of Things: A Proposed Framework,” Cisco White Paper, March 2015.

[14] Douglas Comer, “The ZigBee IP Protocol Stack,” The Internet Protocol Journal, Volume 17, No. 2, December 2014.

Уильям Стoллингс (William Stallings) - независимый консультант и автор нескольких книг по безопасности, компьютерным сетям и компьютерной архитектуре. Его последняя книга озаглавлена: Foundations of Modern Networking: SDN, NFV, QoE, IoT, and Cloud (Pearson, 2016). Он держит сайт на ComputerScienceStudent.com с ресурсами для студентов в области компьютерных наук и профессионалов, а также входит в редакторский совет по криптологии. Имеет ученую степень Ph.D. по компьютерным наукам, присужденную Массачусетским технологическим институтом. Его электронный адрес: ws@shore.net