Covid, DNS и геолокация

Весь этот год принято говорить о влиянии пандемии Covid-19 на развитие тех или иных трендов Интернета. Речь идет как об увеличении трафика, так и об увеличении количества регистраций мошенниками доменов на около Covid-ные темы, об общем снижении темпов регистрации новых доменов из-за сокращения в экономике доли среднего и малого бизнеса и о многих других последствиях пандемии.

Отправленные на удаленную работу визионеры и прочие исследователи интернетов, выключенные из круговорота офлайн-конференций, стали уделять больше внимания исследованиям текущего состояния Сети. Это положительным образом сказалось на качестве проводимых исследований и прикладном значении полученных результатов.

Конференции, на которых эти результаты докладывались, были переведены в онлайн. О некоторых из них мы сегодня и поговорим.

APTLD78 и вопросы безопасности

Август и сентябрь традиционно являются сезоном конференций. 2020 год не стал в этом смысле исключением.

В техническом блоке конференции APTLD основной темой стала дискуссия о безопасности DNS и инструментах детектирования DNS-атак посредством инструментов passive DNS. В контексте удаленной работы внимание к вопросам информационной безопасности выглядит вполне уместным.

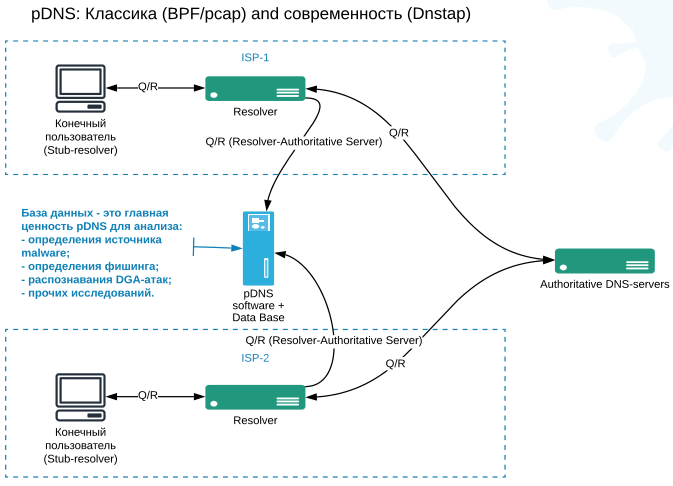

Passive DNS – это технология складывания в хранилище DNS-запросов и DNS-ответов, которые проходят через рекурсивный резолвер, для последующего анализа.

В общих чертах это выглядит так, как показано на рисунке 1.

Рисунок 1. Схема сбора данных для БД pDNS.

Важный момент тут состоит в том, что данные в классической схеме собираются на интерфейсе резолвера, который смотрит в сторону авторитетного сервера. Именно через этот интерфейс выполняется рекурсивная процедура поиска ответов на запросы конечного пользователя. Таким образом достигается защита приватных данных конечного пользователя, т.е. происходит обезличивание запроса. Многие из апологетов pDNS обязательно обращают особое внимание на эту особенность данной технологии.

Приватность остается в рамках договоренностей между провайдером DNS-резолвинга и конечным пользователем.

Современная история отличается от классической тем, что в качестве провайдера DNS-резолвинга выступает публичный резолвер. Например, резолвер Google или резолвер CloudFlare.

В этом случае соединение между конечным пользователем и резолвером защищено. Соединение с авторитетным сервером также может быть защищено. Например, авторитетные серверы Facebook уже сейчас поддерживают взаимодействие с резолверами по протоколам DoT/DoH.

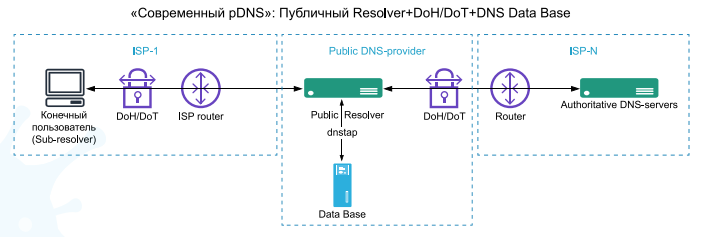

Снять трафик с интерфейса в этом случае не получится. Придется использовать модули dnstap, которые собираются непосредственно с резолвером (рис. 2).

Рисунок 2. Получение данных о запросах/ответах через dnstap.

Важным в этой схеме является следующее:

- Теоретически могут быть собраны приватные данные, т.к. их собирают непосредственно с резолвера, а не с интерфейса.

- Незащищенные запросы можно собирать не только на интерфейсе сервера, но и на маршрутизаторах за счет, например, репликации трафика. В случае защиты каналов обмена запросами/ответами такой подход работать не будет.

- Анализом данных pDNS обычно занимаются специализированные исследователи, например, Farsight Security Inc. Пола Викси; будет ли тот же Google делиться информацией с третьей стороной – это большой вопрос.

Есть и технологический аспект, связанный с производительностью резолвера.

Когда трафик собирается независимо от самого резолвера, то это не влияет на его производительность. Когда сам резолвер начинает логировать трафик, то его производительность непременно падает.

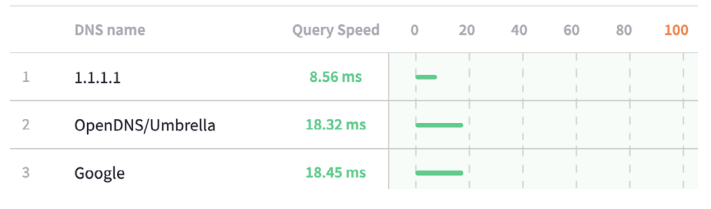

Требования к производительности резолверов, времени их отклика и их доступности более или менее определены:

- доступность сервиса: не ниже 99,98% и до 99,999%;

- производительность сервиса: не ниже 500 000 запросов в секунду для UDP и 100 000 запросов в секунду для TCP;

- время отклика для запросов: не хуже 10 мс (без учета сетевой задержки);

- поддержка протоколов безопасности: DNSSEC, DoT, DoH.

Если посмотреть на тесты DNSPerf, то наиболее популярные публичные резолверы близки к приведенным выше параметрам (рис. 3).

Рисунок 3. Показатели времени отклика публичных резолверов для региона Европа.

В настоящее время более 20% пользователей Интернета используют публичные резолверы. Их доля постепенно растет. Снижается ли при этом безопасность в контексте сложности применения технологии pDNS, пока не понятно.

Компании, которые специализируются на информационной безопасности, утверждают, что исключение из числа инструментов безопасности pDNS приведет к снижению надежности детектирования возможных угроз.

TLDCON2020 и «ковидный» трафик

Повестка TLDCON2020 в ее технической части была более традиционной – обсуждение влияния Covid-19 на Сеть.

Из любопытного – скачкообразный рост трафика на площадках МСК-IX (рис. 4).

Рисунок 4. Динамика трафика на площадках МСК-IX в 2020 году.

На графике хорошо детектируется апрельский всплеск с последующим снижением и плавным прогнозируемым ростом в дальнейшем.

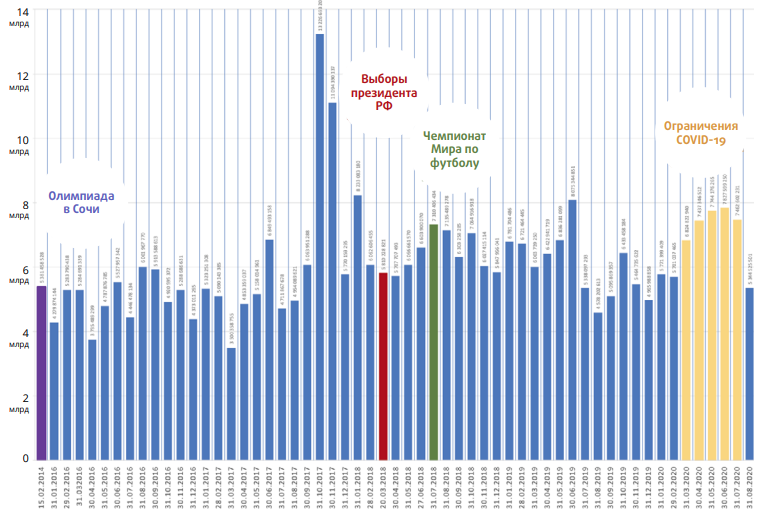

Также любопытны и данные по объему DNS-трафика на авторитетных серверах национальных доменов РФ (рис. 5).

Рисунок 5. Ретроспектива DNS-трафика к авторитетным серверам домена .ru.

Совершенно очевидно, что «ковидный» трафик превосходит по величине и трафик олимпиады в Сочи, и трафик Чемпионата Мира по футболу. Но он существенно уступает объемам трафика, с которыми система DNS должна была справляться накануне выборов президента РФ. Все-таки вероятность масштабной атаки на инфраструктуру в преддверии политических событий, как показывает опыт, существенно выше, чем в период пандемии.

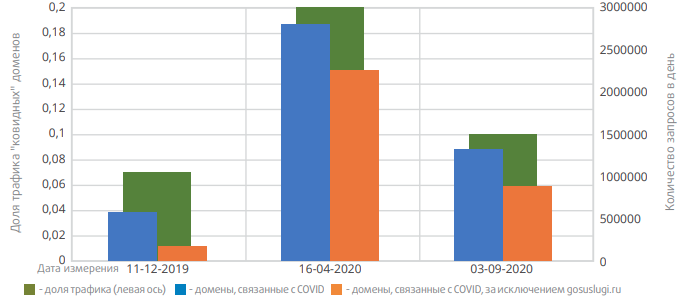

Кроме увеличения трафика речь шла и о количестве обращений к около-«ковидным» доменам (рис. 6).

Рисунок 6. Количество обращений к «ковидным» доменам и их доля в общем объеме трафика.

Совершенно очевидно, что количество обращений к доменам этой категории значимо выросло. Относительно всего объема трафика на пике доля таких обращений не превышала 20% от общего количества обращений, что, вообще говоря, довольно много. Для сравнения, доля обращений к несуществующим доменам почти в два раза выше.

Резюмируя дискуссии на TLDCON2020, можно сказать, что влияние пандемии на инфраструктуру DNS есть, и оно достаточно велико. Во всяком случае, статистически значимо заметно.

А трафик растёт

Если рассматривать проблемы DNS более широко, а не только в контексте пандемии Covid-19, то можно выделить два интересных момента: рост количества обращений к корневым серверам системы DNS и постоянное «распухание» кэшей DNS-резолверов, как корпоративных, так и публичных. Такое «распухание» чревато отказами в обслуживании запросов конечных клиентов.

В принципе, оба вопроса сводятся к особенностям технологии кэширования, которая реализована в современных резолверах.

Любопытный анализ использования DNS-резолверов привел Джеф Хьюстон в своей статье в блоге APNIC.

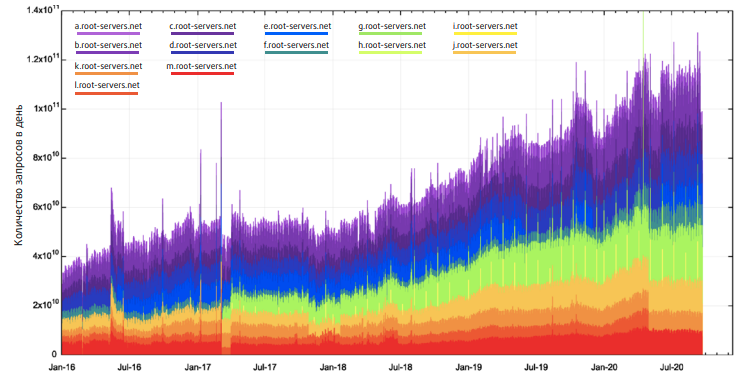

Для начала, сославшись на отчет RSSAC, он приводит рост трафика на авторитетных серверах корневой зоны (рис. 7).

Рисунок 7. Рост трафика на авторитетных серверах корневой зоны системы DNS.

Согласно этому графику, объем трафика удваивается каждые два года. Выглядит это странно, т.к. количество резолверов в мире растёт не столь быстро, а кроме того, должен работать механизм DNS-кэширования.

Исследования показали, что часть этого роста связана с использованием браузеров на основе Chrome. Программное обеспечение Google таким образом борется с политикой провайдеров, которые перехватывают ответы авторитетных серверов на своих резолверах и в случае ответа NXDOMAIN (запрашиваемый домен отсутствует) производят перенаправление конечного пользователя на свои рекламные ресурсы.

Google не согласен с такой обработкой несуществующего домена и борется с этим явлением, обременяя DNS-провайдеров (в случае корневой зоны – провайдеров корня системы DNS) огромным количеством запросов к несуществующим доменам, что приводит к необходимости затрат DNS-провайдеров на расширение своей инфраструктуры. При этом за «этот банкет» никто дополнительных средств провайдерам не дает.

Вообще говоря, DNS имеет механизмы контроля таких обращений. Как минимум – это NSEC и Root on loopback.

При кэшировании NSEC резолвер в состоянии определить, стоит ли обращаться к авторитетным серверам, если он получает запрос с именем домена, которое лежит в интервале между двумя закэшированными метками NSEC. Т.е. домена с таким именем в зоне нет и отправлять запрос к авторитетным серверам не имеет смысла.

Во втором случае корневая зона размещается непосредственно на резолвере. В этом случае также нет необходимости опрашивать авторитетные серверы корневой зоны.

Но тем не менее, оба этих механизма в настоящее время работают недостаточно эффективно, а потому появляются новые предложения по детектированию несуществующих имен без обращения к авторитетным серверам.

Речь идет о размещении в зонах записей, которые позволяли бы строить специальные фильтры, на основе которых резолверы бы принимали решение об обращении к авторитетному серверу.

Побуждающим мотивом для поиска решений по снижению обращений резолверов к авторитетным серверам в данном случае является атака на авторитетные серверы, известная как DNS Water Torture Attack. В случае этой атаки ботнет через публичные резолверы направляет большое количество запросов о несуществующих доменах к авторитетному серверу и тем самым блокирует его работу.

Авторы предлагают разместить в зоне TXT-запись с Сuckoo-фильтром, которая позволила бы резолверу фильтровать запросы от клиентов об информации о несуществующих доменах. Утверждается, что такая процедура, с одной стороны, снизит трафик, а с другой стороны, не повлияет на производительность резолверов.

Немного о точности геолокации при анализе трафика

И в заключение отвлечемся от темы DNS. При анализе любого трафика, как правило, появляется необходимость определить, откуда и куда он направляется. В настоящее время трудно представить себе дашборд какой-либо системы мониторинга и управления, в котором не было бы карты размещения узлов с их географической привязкой или демонстрации маршрутов движения сообщений.

При этом всегда есть необходимость определения транзитных узлов и их географического размещения. В свете определения политик по регулированию национальных интернетов геолокация становится одной из ключевых технологий. Можно сказать, что критической — с точки зрения отчетности по достижению поставленных целей локализации и фрагментации.

Соответственно, появляется необходимость ответа на вопрос: а насколько точна геолокация?

Группа исследователей из Норвегии выполнила измерения точности определения геолокации IP-адресов точек маршрутов трафика на уровне стран.

Для этого они проанализировали сервисы MaxMind и IP2Location и две технологии уточнения геолокации на основе времени отклика (HLOC и RIPE’s IPmap).

Точность таких сервисов определяется площадью того объекта, к которому нужно привязать адрес. Для стран точность должна быть наивысшей. Но привязать адрес – это одно, а вот привязать путь между двумя адресами – это совсем другое.

Исследование показало, что для маршрутов (промежуточных точек на маршрутах) в пространстве IPv4 как минимум одна страна выпадает (корректно не определяется) в 42% случаев, а в пространстве IPv6 таких случаев 32%.

Если норвежцы правы, то для достижения целей контроля «зацикливания» национального трафика в пределах одной страны существующих баз данных геолокации и маршрутно-адресной информации явно недостаточно, а отчетность по достижению соответствующих целей будет, мягко скажем, недостаточно достоверной.

Вместо заключения

Пандемия Covid-19 поставила перед Интернетом новые задачи и высветила старые проблемы. Вопросы фрагментации сети по национальным или корпоративным сервисам не ушли с повестки дня. Они стали еще более актуальными.

С 22 по 25 сентября 2020 года прошел шестой раунд пленарных слушаний по дополнительному протоколу к Конвенции Совета Европы о киберпреступности (Будапештская конвенция). Обсуждались вопросы прямого взаимодействия правоохранителей разных стран с операторами связи и провайдерами прочих сетевых услуг, находящихся на территории чужой юрисдикции. В частности, обсуждался вопрос доступа к данным WHOIS и вопрос их достоверности.

Повод новый – пандемия, цель старая – персональные данные, к которым легитимного доступа у правоохранителей нет.

В большинстве стран Конвенции обсуждаемые вопросы прямо противоречат местному законодательству. РФ не является участником Конвенции. Только наблюдателем.

Вот и понаблюдаем, к каким техническим решениям это всех нас приведет. А в том, что эхо политических баталий коснется вопросов технических, сомнений нет. Вспомните пики DNS-атак в преддверии президентских выборов в РФ с рисунка 5.

К слову сказать, количество обращений российских правоохранителей к регистратурам и регистраторам в период пандемии по поводу мошенничества в Сети увеличилось в 2,5 раза.