Еще раз о приватности, безопасности и Интернетолизации «первого и последнего миллиардов»

Домены и Интернет вещей

Новостные тренды последнего времени, как минимум с прошлого выпуска нашего журнала, не меняются. Безопасность, приватность, регулирование, Интернет вещей и искусственный интеллект. Они постоянно в фокусе внимания прессы и технологических дискуссий в рамках конференций, которые изменили свой формат с офлайна на онлайн, но не перестали быть центром обсуждения инноваций.

Одно из центральных мест на конференции APTLD79, которая прошла с 24 по 25 февраля 2021 года в онлайн-формате, стала тема «DNS и IoT».

Практически любой учебник или «толстая» книжка, посвященная теме DNS, начинается с мысли о том, что хосты (компьютеры и прочие электронные сетевые устройства) общаются между собой с использованием числовых адресов, а вот имена нужны только в качестве понятного интерфейса для взаимодействия человека и машины.

В контексте IoT, когда речь идет об m2m-взаимодействии (машина-машина), тезис от необходимости интерфейса с человеком и, соответственно, необходимость в использовании DNS выглядит на первый взгляд странным и сомнительным.

Тем не менее, DNS для IoT нужен. Например, в докладе Андрея Колесникова были перечислены следующие области применения DNS в IoT:

– поиск облачных сервисов, которые помогают приборам выполнять их функции;

– поиск сайтов с обновлениями программного обеспечения для устройств IoT;

– поиск устройствами IoT сервисных платформ.

При этом было отмечено, что симбиоз устройств IoT и DNS позволяет как расширить возможности устройств, так и несет риски, например, для самого DNS.

В контексте IoT часто заходит речь о сетях 5G. Действительно, роль DNS в мобильных технологиях весома. DNS здесь используется не только для поиска традиционных интернет-ресурсов, но и для внутренних сервисных нужд, например так, как это описано в 3GPP TS 23.401. Фактически речь идет об использовании DNS в качестве механизма конструирования имен путем поиска подстановок и преобразования строк идентификации ресурсов, а не о простом соответствии доменного имени IP-адресу.

В этой связи интересен взгляд на данный вопрос со стороны ICANN. Ален Дюран (Alain Durand) на конференции APTL79 проанализировал соответствие технологии DNS требованиям сетей 5G, в частности, по времени отклика на запрос, которое должно быть менее 10 мс. Правда, речь идет о традиционном поиске соответствий имени и адреса, а не о работе ядра системы 5G.

Рассуждения сводятся к тому, что при локальном агрессивном кэшировании задержки в системе DNS не будут иметь существенного влияния на время отклика, т.к. локальный кэш всегда будет отдавать ответы в рамках заданного ограничения в 10 мс, за исключением случаев, когда нужно будет первый раз обратиться в удаленный дата-центр, а таких случаев будет немного.

IETF110: широкий спектр обсуждений DNS

Любой IETF-форум является важной дискуссионной площадкой. Не стал исключением и IETF110. Самый широкий и основательный обзор дискуссий на IETF110 представил Джефф Хьюстон (Geoff Huston). Не будем разбирать все темы, остановимся только на некоторых.

Во-первых, это RFC 8976. Документ описывает механизм контроля целостности файла зоны. Считается, что DNSSEC позволяет убедиться в достоверности информации, которую получает приложение, обратившееся к DNS, но при этом целостность самого зонного файла не гарантирована.

Никто не скрывает, что данный документ направлен на борьбу с недобросовестным использованием копий, например, корневой зоны в рамках подхода, описанного в RFC 7706, 8806.

Следующая тема — это DNS-cookies. Особенность транспорта UDP, который до сих пор доминирует в DNS, позволяет реализовать множество атак, как на систему DNS, так и с использованием системы DNS. Для ограничения количества запросов, которые направляются на DNS-серверы, часто используются Rate Limits, т.е. ограничения количества запросов с одного источника. Это приводит к снижению качества сервиса для добропорядочных пользователей.

Cookies позволяют более аккуратно отсекать неправильно настроенные источники запросов и тем самым обеспечивать стабильность качества сервиса DNS.

Еще одна долгоиграющая тема — это Query Name Minimization. В рамках действующих в настоящее время стандартов исходный DNS-запрос направляется в неизменном виде всем авторитетным серверам, которые участвуют в рекурсивной цепочке поиска. Таким образом, и администратор авторитетного сервера корневой зоны, и администратор авторитетных серверов доменов первого/второго уровня, одним словом – все, имеют доступ к статистике обращений конечных клиентов определенного резолвера. Вообще говоря, в современных условиях борьбы за приватность такое положение дел следует признать неправильным.

QName Minimization предлагает передавать авторитетным серверам только ту информацию, на которую у них есть ответ, и не более, т.е., например, к авторитетным серверам корневой зоны будут поступать запросы только по информации, связанной с доменами первого уровня (TLD).

В рамках IETF110 продолжалось обсуждение расширения сфер применения DNS. В частности, этому посвящен драфт о встроенных сервисных записях ресурсов (SVCB и HTTPS).

Тему сервисных записей мы уже затрагивали в контексте IoT, здесь речь в основном идет о записях, связанных с безопасностью. Частично данный документ отражает потребности CDN (получение авторитетных альтернативных точек обслуживания), а также связан с защитой информации.

Важным моментом в DNS является валидация точек делегирования. В стандарте RFC 1034 есть требование консистентности информации между родительской зоной и зоной-потомком. Но механизма, который обеспечивал бы такую консистентность, нет. Вопрос важный и довольно часто встречающийся в практике разбора некорректности работы DNS. Администратор зоны частенько забывает поменять информацию в родительской, внося изменения в свою зону. Администратор родительской зоны также может поменять информацию о делегировании дочерней зоны.

Предлагается прояснить этот вопрос обработки такого рода ситуаций резолверами в отдельном RFC. В основном, данный документ касается вопросов, связанных с DNSSEC и валидацией.

Данный список DNS-тем не исчерпывающий, но завершить его хочется вечным вопросом: почему нельзя DNS полностью перевести на транспорт TCP. Дискуссии об этом идут уже не один год. IETF110 в этом смысле не стал исключением. Ответ: накладные расходы при работе по TCP слишком велики. Но и отказываться от TCP тоже нельзя, глядя на все улучшения, которые за последние годы внесены в DNS.

Цена приватности

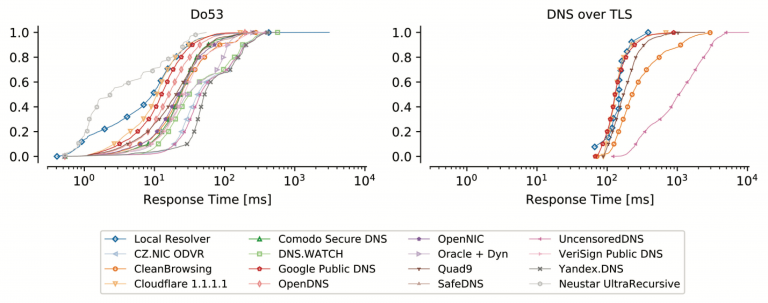

Приватность – это хорошо и важно. Но, как у всего, у приватности тоже есть цена. Для определенности остановимся на сравнении технологий «обычного» DNS (Do53) и DNS-over-TLS (DoT). Мы уже в контексте IoT упоминали о времени отклика при обращении к DNS. Сообщение Trinh Viet Doan позволяет сравнить традиционный протокол DNS (Do53) с DNS-over-TLS с точки зрения времени отклика на запрос пользователя (рис. 1).

В публикации указывается, что время отклика для большинства стандартных резолверов при использовании Do53 в рамках данного эксперимента укладывается в 10-30 мс, в то время как отклик при использовании протокола DoT для самых быстрых резолверов находится в интервале от 130 до 150 мс, т.е. разница в порядок.

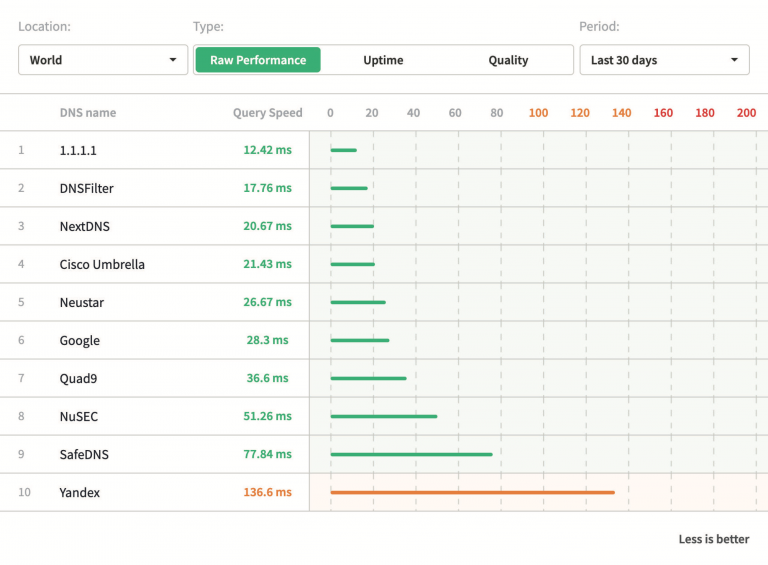

Например, для разных регионов мира dnsperf приводит следующие средние времена отклика публичных резолверов (рис. 2):

В данном случае приведено среднее время по всем регионам Земли. Времена больше 100 мс – это скорее исключение, чем правило.

Так что, приватность приватностью, а производительность диктует свои предпочтения.

Раз уж пришлось сослаться на статистику открытых резолверов, то уместно будет в контексте обсуждения приватности и безопасности упомянуть об интервью Билла Вудкока (Bill Woodcock), председателя совета учредителей Quad9 (седьмая позиция на рис. 2), которое он дал представителям CENTR.

Quad9 уделяет много внимания сохранению приватности своих клиентов. Это стало причиной переезда компании из США в Швейцарию, что само по себе уже любопытно.

Quad9 первой внедрила на своих резолверах DoT. И, похоже, не шла навстречу всем запросам американских правоохранителей. В связи с такой политикой компании интервьюер из CENTR задал вопрос о борьбе с противоправным использованием доменных имен, о блокировках и других инструментах фильтрации, применяемых компанией. Вопрос был задан в контексте блокировок так называемых ковидных сайтов (ложные новости о распространении вируса, методах лечения, лекарствах, прививках, мошенничество со справками, некорректная статистика и др.) со ссылкой на исследование Университета Мичигана.

Вудкок сообщил, что Quad9 на своих серверах активно применяет фильтрацию. В среднем серверы компании блокируют в моменте доступ к примерно 3,4 млн доменных имен, связанных с фишингом и распространением вредоносного ПО. Это количество изменяется ежедневно в приделах 300 тыс. имен. Бывают и ложные срабатывания фильтров. Ошибка составляет около 2%.

В общем, DNS Blacklists используется не только Spamhous-ом, но и остальными компаниями, которые предоставляют публичные сервисы, даже теми, которые ставят приватность своих пользователей на первое место и меняют из-за этого юрисдикцию.

Любопытно, что массированная дискуссия по поводу приватности в DNS, вызванная протоколами DNS-over-HTTPS и DNS-over-TLS, вызвала различного рода инициативы в Европе, призванные регулировать обмен информацией. 30 марта 2021 года свет увидел документ «European DNS Resolver Policy». В нем обсуждаются обязанности DNS-провайдеров по удовлетворению требований GDPR, которые при применении DoH и DoT могут быть с легкостью обойдены. Документ есть, а механизмы его соблюдения пока не очень понятны.

Завершая тематику DNS, нельзя пройти мимо последнего издания «Verisign Industry Brief».

Ряд показателей этой публикации постоянно вызывают некоторое удивление, как, например, количество доменов в национальном домене .ru, но тем не менее, нахождение домена .ru на девятом месте среди всех доменов верхнего уровня глаз радует. Среди страновых доменов .ru занимает шестое место по количеству зарегистрированных доменов второго уровня.

Еще одну историю по поводу приватности и безопасности, на мой взгляд, довольно любопытную, рассказал ресурс Motherboard. Речь идет о покупке американскими военными «гражданских» данных геолокации для Командования специальных операций у компании X-Mode.

Дело в том, что X-Mode платила разработчикам мобильных приложений за включение своих SDK в эти самые приложения. Приложения передавали данные геолокации в X-Mode, а та уже этими данными торговала.

Утверждается, что данные были анонимизированы, но военные уверены, что привязать их к конкретным персонам не составляет труда.

X-Mode, по словам своего генерального директора, имела доступ к трекам 25 млн устройств в США и 40 млн устройств за их пределами. SDK от X-Mode используется примерно в 400 приложениях.

Похоже, стоит поинтересоваться, какие приложения стоят на ваших устройствах и какой SDK использовался при их разработке.

Миссионеры

В заключение – новости совсем из другой области, но связанные с популяризацией Интернета.

Компания Aphabet (материнская компания Google) закрыла проект Loon. Loon стартовал в 2013 году и своей задачей ставил обеспечение Интернетом на приличной скорости всех людей в богом забытых уголках Земли.

Сделать это предполагалось при помощи стратостатов и беспроводной оптики. К сожалению, проект не «взлетел», как говорится. И причина была не в самой возможности организации такой сети, а в отсутствии платежеспособности стран «последнего миллиарда». И хотя в Кении Loon смог в итоге стать коммерческим, для продолжения проекта в глобальном масштабе этого оказалось явно недостаточно.

Но технологии Loon не пропали зря. Например, беспроводная оптическая связь в настоящее время используется в проекте Taara.

Любопытно, что кроме очевидных областей применения беспроводной оптической связи, таких как труднодоступные районы, лесные массивы, реки или железнодорожные пути, т.е. все те случаи, когда прокладка кабеля затруднена или невозможна по объективным причинам, в проекте также указаны и участки земли в частной собственности с высокой стоимостью.

В настоящее время разработчики Taara сосредоточены на достижении надежной связи со скоростью 20+ Gbps на расстояние в 20+ км.

Возможно, что если бы проект широкополосной связи развивался в США, а не для «последнего миллиарда», то его не закрыли бы, а дождались реализации правительственной инфраструктурной программы, которую продвигает администрация нового президента США.

В рамках этой программы предполагается потратить $100 млрд на развитие широкополосной связи и дотянуться этой связью до «самых отдаленных уголков» их «необъятной страны».

Звучит знакомо. Интересно, какой будет результат.