Что будет после…

ПредисловиеМы все сейчас живем в ожидании того, что будет «после...». После пандемии, после каких-нибудь выборов, после очередного скандала, одним словом, «после…». В этом контексте можно рассматривать разные альтернативы, новые открывшиеся возможности или ограничения.

Одним из важных моментов в этой связи является будущее «живого» общения. С одной стороны, это вопрос, прямо не относящийся к «достижениям науки и техники», а с другой – именно на конференциях и семинарах проходят предварительное обсуждение все новые интересные идеи.

Корпорация ICANN провела опрос среди участников ежегодных конференций о том, как они видят будущее формата таких мероприятий, при каких условиях они согласны присутствовать лично на площадке конференции. Правда, если быть более точным, то речь в опросе шла о конкретной конференции в Сиэтле (октябрь 2021), что, безусловно, накладывало свой отпечаток на результат.

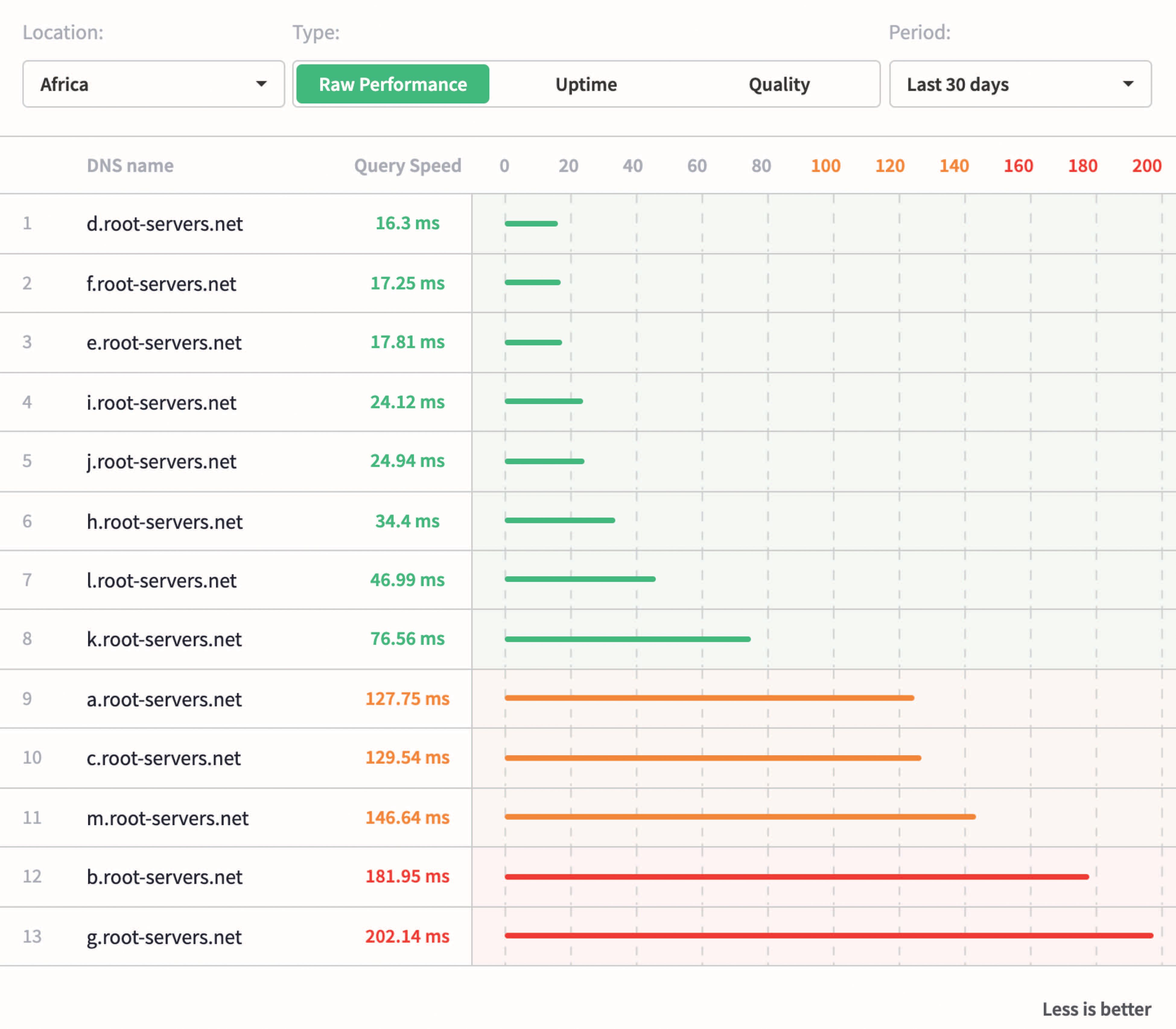

Опрос состоял из 12 вопросов, посмотрим только на некоторые из них. Итак, на вопрос «Готовы ли вы посетить конференцию лично при соблюдении следующих условий?» (список) подавляющее большинство ответило утвердительно (рис. 1). Любопытно, что вопрос об участии в конференции без ограничений вообще не ставился.

Рис. 1. Согласие на личное посещение конференции.

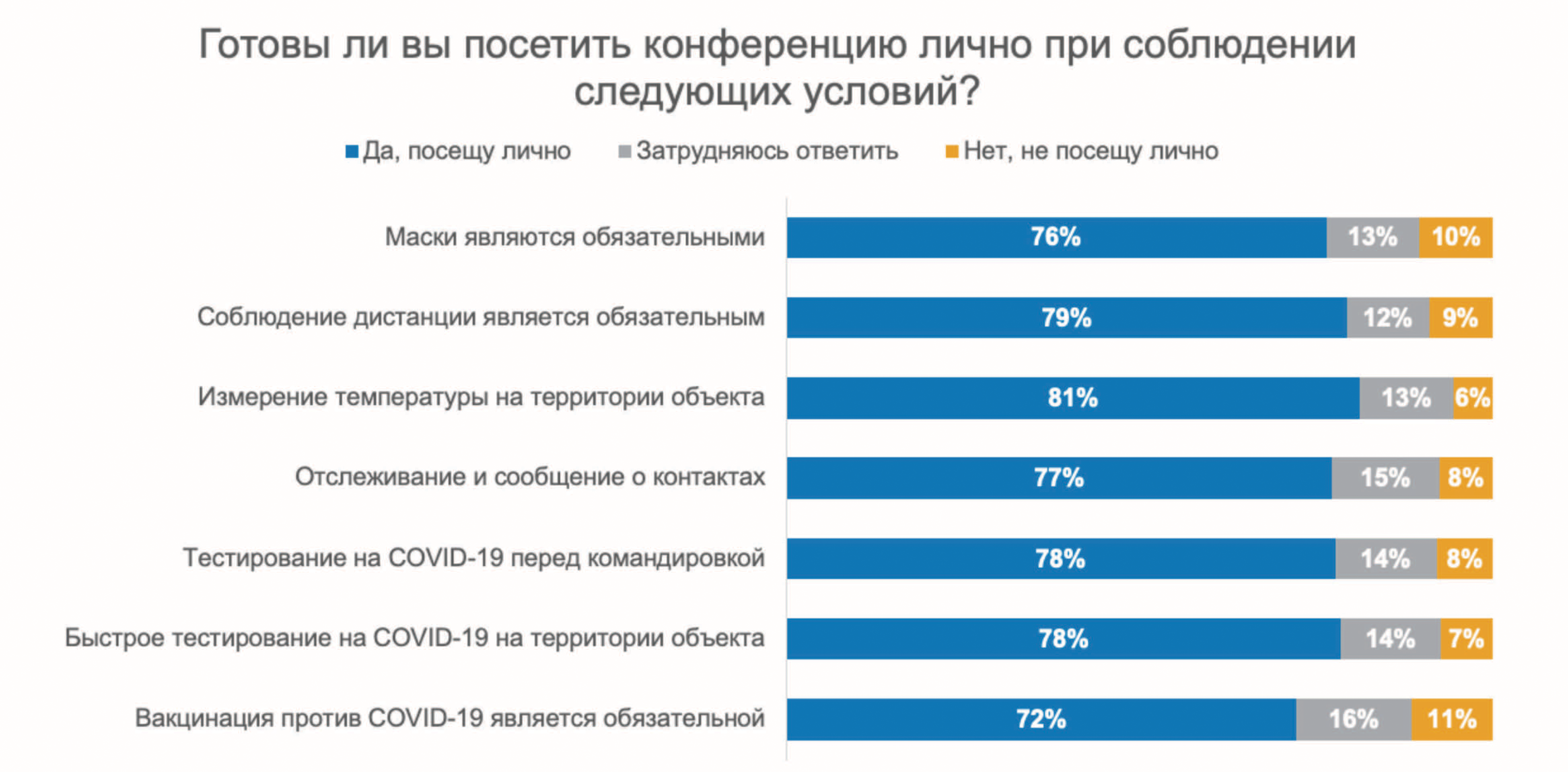

Но вот уже при ответе на следующий вопрос «Принимая решение сегодня, … имеете ли желание и возможность лично посетить ICANN-72 в Сиэтле» энтузиазм поубавился (рис. 2).

Рис. 2. О желании и возможности посетить конференцию ICANN в Сиэтле в октябре 2021.

Если африканские члены сообщества участников конференций ICANN готовы лично присутствовать, то вот европейцы и представители Азиатско-Тихоокеанского региона таким желанием не отличаются. Причем скепсис не зависит от возможности поездки в США.

И еще один интересный момент – это ограничения личного участия при условии вакцинации. При обсуждении этого момента поднимался вопрос о типе вакцины. Понятно, что ответ на этот вопрос зависит от позиции санитарных врачей (читай «властей»), а не совета директоров ICANN, но тем не менее, представители Африки и Латинской Америки его при обсуждении результатов опроса задавали.

Рис. 3. Мнение по поводу допуска на площадку конференции только вакцинированных.

Вообще-то, представители этих регионов высказали больше всего скепсиса по поводу такого сорта ограничений (рис. 3). А наиболее горячо требование вакцинирования поддержали представители Северной Америки.

В конце концов октябрьскую конференцию ICANN решено было проводить в онлайн-формате, т.к. существенного ослабления ковидных ограничений осенью не предвидится. А вот о формате весенней конференции, проведение которой предполагается в Пуэрто-Рико, предложено было подумать.

Раз уж речь зашла об ICANN, то имеет смысл поговорить о концепции Hyperlocal для системы авторитетных серверов корня системы DNS, о которой говорил представитель офиса технического директора ICANN Рой Арендс (Roy Arends) на традиционной конференции TLDCON2021. К слову сказать, ее планировалось проводить в гибридном формате в Ташкенте, но все кончилось гибридным форматом в Москве.

Анализ этой концепции представлен в документе «Hyperlocal Root Zone Technical Analysis».

В чем суть идеи. Hyperlocal root service (сервис по размещению корневой зоны DNS максимально близко к локальным резолверам) – это подход, который позволяет сделать «содержание»/«поиск по содержанию» в корневой зоне DNS более доступным для резолверов за счет размещения этого корня локально, в том числе прямо на резолверах (RFC-8806).

В ICANN провели анализ этой концепции в нескольких плоскостях: соблюдение приватности данных, надежность/доступность сервиса, задержки/RTT, защищенность, масштабируемость, централизованный мониторинг и непрерывность сервиса.

С точки зрения приватности было отмечено, что данные не уходят в этом случае к операторам корневых серверов DNS. Они остаются в рамках локального обмена. В этом смысле полностью соблюдаются рекомендации RFC-8932.

Локальное размещение корневой зоны относится не только к ISP, но и таким публичным сервисам, как Google, Cloudflare, Cisco, UncensoredDNS и др. Реализация концепции DoH/DoT этими провайдерами полностью локализует приватную информацию в рамках соответствующих экосистем.

Конечно, исключить попадание к третьим лицам информации о DNS-запросах и в случае Hyperlocal нельзя, но по крайней мере, это шаг в правильном направлении. Сейчас, в сентябре 2021, кстати, 34% резолверов используют технологию QNAME minimization для того, что соблюсти приватность запросов.

С точки зрения доступности сервиса Hyperlocal позволяет оперативно реагировать на DDoS-атаки на системы корневых серверов. Точнее, в этом случае обращение к штатному корню отсутствует в принципе, а значит DDoS не влияет на доступность сервиса.

Понятно, что можно осуществить атаку и на сам резолвер, но в данном случае его работоспособность не зависит от наличия или отсутствия у резолвера поддержки корневой зоны.

С точки зрения задержек концепция также имеет ряд преимуществ. В частности, как утверждается в отчете, время отклика от сети anycast штатных корневых серверов в среднем около 100 мс.

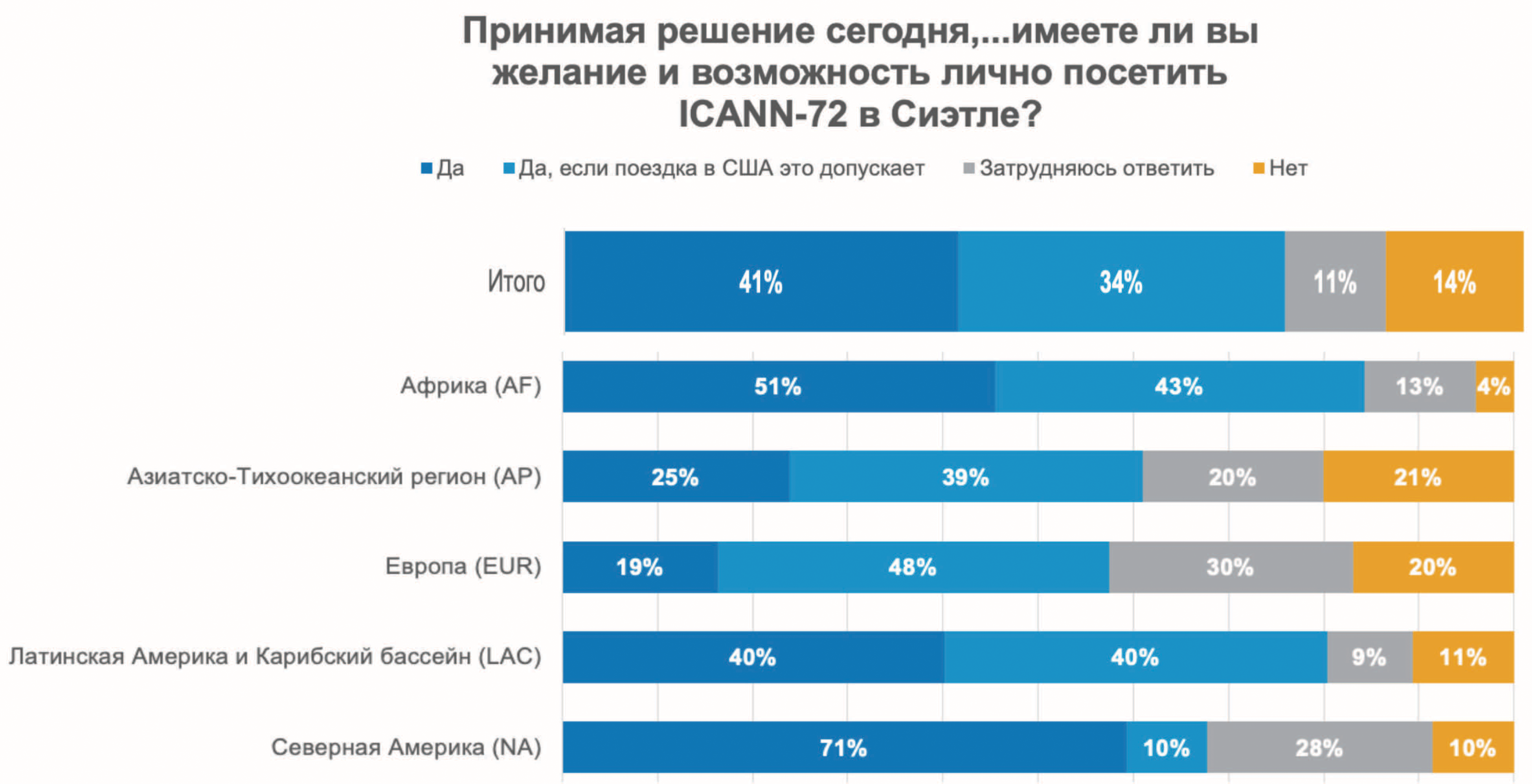

Если смотреть по статистике сайта dnsperf.com (рис. 4), то оно, конечно, поменьше.

Рис. 4. Среднее время отклика корневых серверов системы DNS.

Но так «зелено» данные выглядят не для каждого региона. Например, для Африки картинка несколько другая (рис. 5): пять из 13 anycast-сетей показывают результаты существенно хуже 100 мс.

Рис. 5. Доступность корневых серверов DNS в регионе «Африка».

Понятно, что развертывание локального рута существенно улучшает эту картину.

Целостность данных – это еще один момент, которому должно быть уделено повышенное внимание. Здесь важна роль DNSSEC и защищенности каналов передачи данных корневой зоны для размещения на локальном сервере. В целом, защита канала может лежать за рамками самой технологии DNS, но могут применяться и уже известные механизмы типа TSIG.

Создание локальных рутов снижает возможности мониторинга обращений к данным корневой зоны со стороны операторов штатных корневых серверов DNS (так называемая DNS-телеметрия), но в этом есть как свои минусы, так и свои плюсы. Из минусов – часть информации становится недоступной, а из плюсов – повышается защищенность приватности данных.

И напоследок – непрерывность сервиса и масштабируемость корневой зоны. Корневая зона довольно часто меняется. При ее обновлении используется технология уведомления вторичных серверов первичными, когда на последних происходят изменения. В Hyperlocal такого механизма нет. Но никто не отменял параметры SOA, а также возможность чаще «срисовывать» корневую зону из официальных источников, чем это указано в параметрах SOA-записи.

По поводу масштабируемости можно сказать следующее: в рамках программы new gTLD в зону было добавлено почти две тысячи доменов, и это по большому счету никак не сказалось на сервисе. По этой причине не стоит ожидать каких-либо сюрпризов и при развертывании Hyperlocal, тем паче, что данная концепция уже используется, как минимум, в том же Google DNS.

И, кстати, система, запущенная в РФ с 1 января 2021 года в соответствии с федеральным законом от 01.05.2019 № 90-ФЗ «О внесении изменений в Федеральный закон «О связи» и Федеральный закон «Об информации, информационных технологиях и о защите информации», разве не похожа на Hyperlocal?

История с Hyperlocal на публичных резолверах имеет еще один интересный аспект. Для многих пользователей современный Интернет – это либо веб, либо социальные сети. Что скрыто «под капотом», их не очень волнует. А там много интересного.

Если включить утилиту tcpdump, то в момент запуска браузера Chrome можно увидеть вот такие, например, запросы к DNS:

11:54:09.023742 IP 172.20.10.3.55977 > 172.20.10.1.domain: 10771+ A? qyvkldvgt. (27)

11:54:09.023814 IP 172.20.10.3.61664 > 172.20.10.1.domain: 4708+ A? fwznlnupbcz. (29)

11:54:09.024975 IP 172.20.10.3.53585 > 172.20.10.1.domain: 57807+ A? kobdqsdtupqx. (30)

11:54:09.073725 IP 172.20.10.1.domain > 172.20.10.3.53585: 57807 NXDomain 0/1/0 (105)

11:54:09.080514 IP 172.20.10.1.domain > 172.20.10.3.55977: 10771 NXDomain 0/1/0 (102)

11:54:09.080967 IP 172.20.10.1.domain > 172.20.10.3.61664: 4708 NXDomain 0/1/0 (104)

или:

11:54:03.056617 IP 172.20.10.3.50485 > 172.20.10.1.domain: 59996+ Type65? pki-goog.l.google.com. (39)

В первом случае проверяется перехват системой ISP обращений пользователей к системе DNS в целях, например, коммерческой рекламы. Во втором случае речь идет о возможности получать DNS-резолвинг через HTTPS.

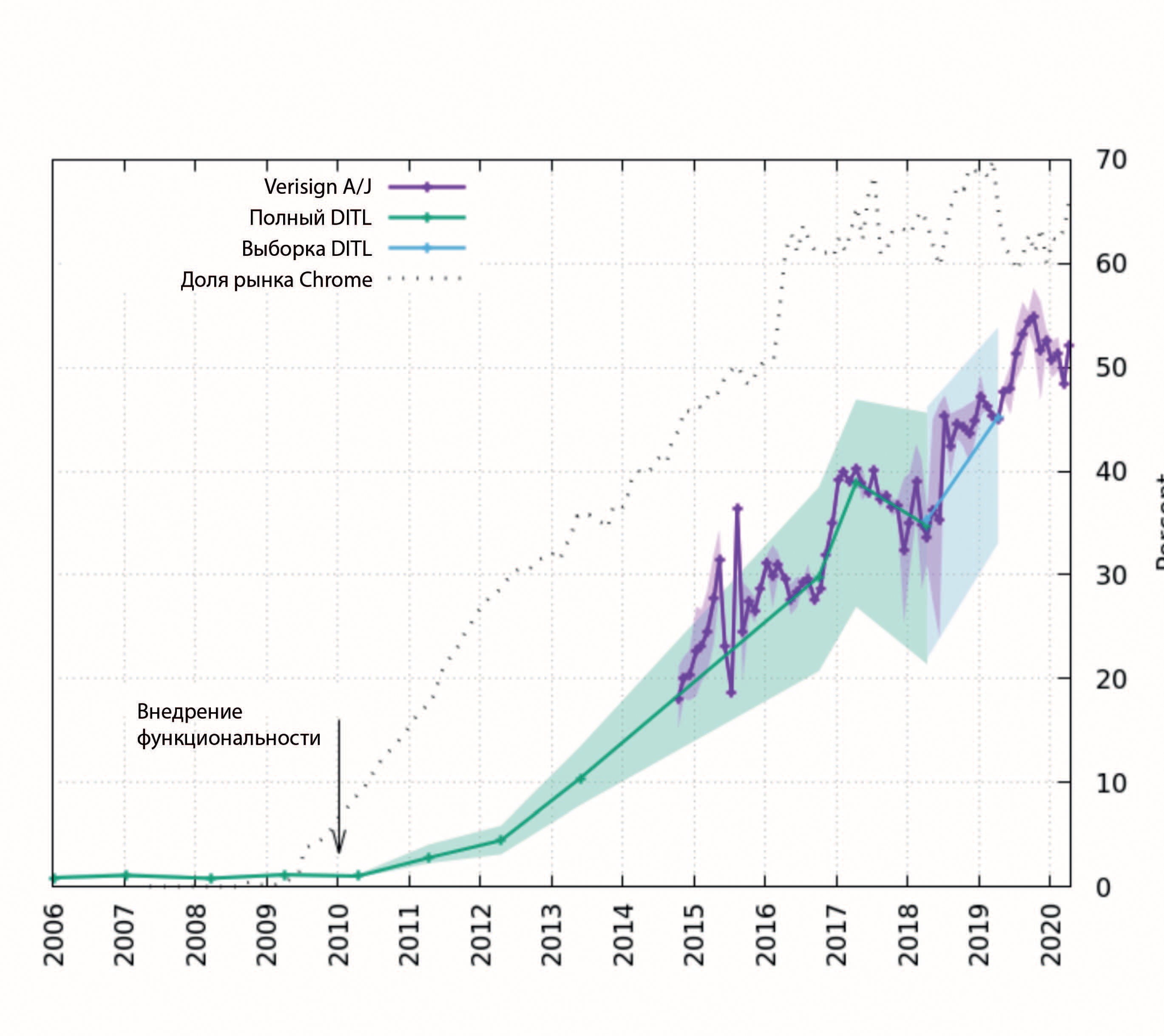

Все запросы о несуществующих доменах отправятся на корневые серверы DNS. В Verisign подсчитали, как это влияет на нагрузку их авторитетных серверов корня DNS (рис. 6). Таким образом, до 50% трафика на авторитетные серверы корня DNS – это запросы а-ля Chromium. Всего же запросы к несуществующим доменам составляют порядка 75% по данным RSSAC (Комитет советников ICANN по управлению системой корневых серверов – Root Server System Advisory Committee). В Google обещали поправить ситуацию, введя соответствующий параметр настроек, но пока ничего не поменялось.

Рис. 6. Доля NXDOMAIN от Chromium в статистике Verisign.

При использовании локальной реплики корня, Hyperlocal, все такие запросы придут к этой реплике. Если речь идет о крупном провайдере с большим количеством конечных пользователей, то количество таких запросов будет довольно приличным. Вообще, все такого сорта централизованные сервисы, на которые перенаправляются запросы DNS, превращаются в «сливной бачок», т.к. все, что можно закэшировать, кэшируется на резолверах провайдера, а все, что не кэшируется, отправляется на резолвинг.

В общем, подход Hyperlocal разгрузит сети штатных серверов корня DNS, но нагрузит сети, которые решатся его применить.

Пока в ICANN думают о форматах конференций и концепции Hyperlocal, случились Олимпийские Игры. В рамках конференции APNIC52 о них рассказал Ватару Саито (Wataru Saito). Понятно, что речь шла не о достижениях спортсменов, а о технологиях связи. И это тем интереснее, что Олимпиада проходила практически при пустых трибунах. Только 26 соревнований провели при местных зрителях, а 724 – вообще без зрителей. На церемонию открытия было допущено только 950 официальных лиц. Фактически, Олимпиада в Японии была виртуальным, дистанционным шоу со зрительской точки зрения.

В пике на пятый день соревнований нагрузка на сети, обслуживающие Олимпиаду, составила 20 Гб/с, что почти в три раза больше, чем на Олимпиаде в Лондоне. Основную нагрузку давала видеотрансляция соревнований.

Но что нам Лондон! Интересно взглянуть на эти цифры на фоне Олимпиады в Сочи. Аккуратно сравнить эти цифры с данными Олимпиады в Сочи не получится.

Из официальных сообщений министерства цифрового развития, связи и массовых коммуникаций Российской Федерации удалось узнать, что «пропускная способность магистральной сети «Ростелекома» на участке Сочи-Москва увеличена до 140 гигабит в секунду, мультисервисной — до 40 гигабит в секунду», а «для обеспечения максимального качества телевизионного изображения «Ростелеком» предоставит Олимпийской вещательной службе и правообладателям, 30 компаниям-вещателям из разных стран мира, высокоскоростной канал передачи данных емкостью 110 гигабит в секунду».

Таким образом, потенциально инфраструктура в Сочи могла принять нагрузку японской Олимпиады.

В контексте доминирования видеотрансляций в трафике олимпиад логично было бы перейти к обсуждению еще одного аспекта современного Интернета – качества предоставления сервиса для конечного пользователя, тем более что именно этому был посвящен семинар IAB (Internet Architecture Board) «Measuring Network Quality for End-Users, 2021», который прошел в сентябре 2021 года.

Качество предоставления сервиса – это, на самом деле, довольно древняя тема. Она существует с момента сравнения технологий коммутации пакетов и технологии коммутации каналов в сетях передачи данных еще с 80-х годов прошлого века. Утверждалось, что сети коммутации каналов дают лучшее резервирование и гарантированное качество, но медленны и дороги.

Но в итоге оказалось, что гарантированное качество далеко не всегда нужно, а цена имеет существенное значение. Бенефициарами этого подхода стали сети типа TCP/IP, Ethernet и Wi-Fi.

Однако история с гарантированным качеством возвратилась с новыми требованиями по качеству связи. Она стала реализовываться в протоколах типа QUIC, New IP и Flexilink.

Если QUIC не меняет сути текущего стека протоколов TCP/IP, то New IP и особенно Flexilink – это протоколы, которые можно отнести к категории NIN (Non-IP Networking).

В конечном счете все упирается в описание этого самого качества предоставления сервиса в измеримых параметрах. А вот с этим проблемы. Требования от сервиса к сервису разнятся. И общего подхода пока не выработано.

И в заключение хотелось бы упомянуть о выборах. Но не о выборах в Государственную Думу Российской Федерации, которые случились в этом сентябре, с их электронным голосованием и переголосованием, а о выборах президента США, в которых победил Трамп.

Поводом для этого стала публикация в блоге Krebsonsecurity.com о том, как бдительные американские граждане поделились своими наблюдениями о возможной связи между Trump Organization и российским Альфа-банком с компетентными американскими органами.

Суть истории вкратце такова: в октябре 2016 года средства массовой информации сообщили, что данные, собранные некоторыми из самых известных мировых экспертов по кибербезопасности, выявили частые и необъяснимые связи между почтовым сервером, используемым Trump Organization, и Альфа-банком, одним из крупнейших финансовых учреждений России. Эти публикации породили предположения о возможном секретном обратном канале связи, а также серию судебных исков и расследований, кульминацией которых стало предъявление обвинения бывшему федеральному прокурору по киберпреступлениям, который довел эти данные до сведения ФБР.

Собственно, никакой связи с почтовым сервером никто не наблюдал. В основу подозрений легли DNS-запросы. А эксперты вынесли вердикт, что они не случайны, а предполагают наличие канала связи между администраторами серверов.

Не подвергая сомнению мнение экспертов, хочется понять, а как эти записи DNS-обмена попали к этим экспертам. Для анализа DNS-запросов нужно иметь доступ либо к трафику, либо к логам DNS-серверов. Данные можно получить либо с канала связи, т.е. у ISP (DoH еще не был популярен в те времена, да и сейчас он особенно не распространен при взаимодействии резолверов с авторитетными серверами), либо у DNS-провайдеров, либо у операторов сервисов типа Passive DNS. В любом случае передача информации третьей стороне — это нарушение приватности, а возможно, и договора между оператором и пользователем.

Поскольку подозрения получили публичную огласку в прессе, то Альфа-банк нанял юристов и инициировал разбирательства по поводу высказанных подозрений в американских судах. Претензии были предъявлены 49 физическим лицам и организациям, а как минимум 15 экспертов были вынуждены давать показания под присягой.

Пикантность ситуации состоит в том, что сведения об исследовании DNS-запросов предоставлялись на условиях неразглашения. Т.е. эксперты были уверены, что все так и останется в недрах ФБР, а не получит публичной огласки. Но в рамках судебных разбирательств документы «всплыли». А также выяснилось, что один из тех, кто обратился в ФБР, в тот момент работал на избирательный штаб Клинтон, но сообщил, что он независимый эксперт. В общем, получилось некрасиво.

Интересно в этой истории несколько моментов:

В основу инициирования расследования были положены соображения, основанные на технических данных системы DNS. До сих пор утверждалось, что на основании такого сорта данных ничего определенного утверждать нельзя.

Во-вторых, экспертам пришлось в суде публично отвечать за свои слова, к чему они оказались совершенно не готовы. И автор блога выразил опасения, что теперь люди трижды подумают, прежде чем делиться данными с компетентными органами.

Так что «бумеранги» возвращаются не только в родном Отечестве, и, возвращаясь к началу статьи по поводу того, что будет «после…», следует признать, что мир меняется. И меняется он не только технологически. И эти технологические изменения кардинально меняют привычные границы и условия повседневной жизни.